С помощью чего обеспечивается безопасное соединение на компьютере

Технологии WEP, WPA, WPA2 и WPA3: что это и в чем их различия?

Защита беспроводной сети – важнейший аспект безопасности. Подключение к интернету с использованием небезопасных ссылок или сетей угрожает безопасности системы и может привести к потере информации, утечке учетных данных и установке в вашей сети вредоносных программ. Очень важно применять надлежащие меры защиты Wi-Fi, однако также важно понимать различия стандартов беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi. С конца 1990-х годов стандарты безопасности Wi-Fi претерпели некоторые изменения, направленные на их улучшение.

Что такое WEP?

Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования.

WEP шифрует трафик с использованием 64 или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, поэтому весь трафик, независимо от устройства, шифруется с помощью одного ключа. Ключ WEP позволяет компьютерам внутри сети обмениваться зашифрованными сообщениями, однако содержимое сообщений скрыто от злоумышленников. Этот ключ используется для подключения к беспроводной сети с включенной безопасностью.

Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES).

Кроме того, протокол WPA включает проверку целостности сообщений, чтобы определить, имел ли место захват или изменение пакетов данных злоумышленником. Протокол WPA использует 256-битные ключи, что значительно надежнее 64 и 128-битных ключей, используемых протоколом WEP. Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2.

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Что такое WPA2?

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

Что такое WPA3?

WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования.

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Какой протокол безопасности применяется в моей сети Wi-Fi?

Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

Как определить тип безопасности вашей сети Wi-Fi

В Windows 10

В macOS

В Android

В iPhone

К сожалению, в iOS нет возможности проверить безопасность вашей сети Wi-Fi. Чтобы проверить уровень безопасности сети Wi-Fi, можно использовать компьютер или войти на роутер через телефон. Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

WEP или WPA. Заключение

Если роутер не защищен, злоумышленники могут получить доступ к вашим частотам подключения к интернету, осуществлять незаконные действия, используя ваше подключение, отслеживать вашу сетевую активность и устанавливать вредоносные программы в вашей сети. Важным аспектом защиты роутера является понимание различий между протоколами безопасности и использование самого продвинутого из поддерживаемых вашим роутером (или обновление роутера, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Ниже перечислены дополнительные действия, которые можно предпринять для повышения безопасности роутера:

Вы можете ознакомиться с полным руководством по настройке безопасной домашней сети. Один из лучших способов для сохранения безопасности в интернете – использование современного антивирусного решения, такого как Kaspersky Total Security, обеспечивающего защиту от злоумышленников, вирусов и вредоносных программ, а также включающего средства сохранения конфиденциальности, предоставляющие всестороннюю защиту.

Опасность безопасных соединений

Безопасное соединение призвано обеспечить защиту данных, передаваемых по сети Интернет между двумя компьютерами. Создание безопасного соединения преследует следующие цели:

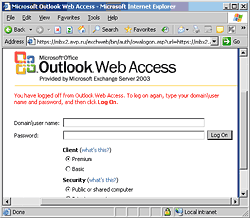

Рис. 1. Доступ к почтовому ящику MS Exchange Server по безопасному соединению

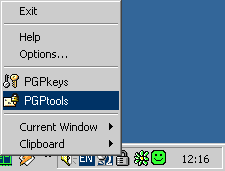

Рис. 2. Шифрование данных с помощью программы PGP

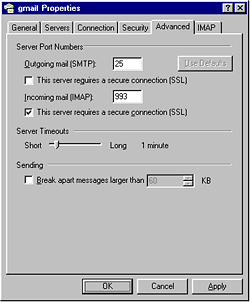

Рис. 3. Настройка безопасного соединения в программе Outlook Express

Виды защит от сетевых угроз

По сетевым соединениям распространяется не только полезная информация, но и данные, несущие опасность для компьютера. Примером вредоносного ПО является абсолютное большинство современных угроз: это и хакерские атаки, и троянские программы, и почтовые черви, и программы, эксплуатирующие уязвимости веб-приложений (эксплойты).

Борьбой с вредными данными в сети призваны заниматься следующие типы программных и программно-аппаратных комплексов:

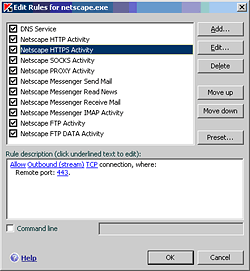

Рис. 4. Правила файервола для приложения

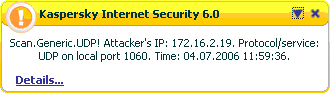

Рис. 5. Блокирование сетевой атаки

Рис. 6. Обнаружение вируса в скачиваемом файле

Опасность безопасных соединений

Как было сказано ранее, по сетевым соединениям могут передаваться как безвредные, так и вредоносные данные. Стандартные средства защищают компьютер от угроз в обычных сетевых соединениях, но противостоять угрозам в безопасных соединениях не могут: проверка содержимого «безопасного соединения» невозможна именно в силу его защищенности, о чем свидетельствуют перечисленные выше возможности стандартных средств защиты. В результате вредоносные данные в защищенных каналах могут нанести ущерб больший, нежели при передаче через обычные соединения.

Простота реализации шифрования сетевого канала и отсутствие (в большинстве случаев) верификации создателя файла приводит сейчас к парадоксальной ситуации: наличие «безопасного соединения» с сервером создает иллюзию безопасности, но не гарантирует отсутствие в этом соединении вредоносных данных.

Опасность, которую несут в себе «безопасные соединения», становится особенно актуальной сегодня, когда они получают все большее распространение. После того как поддержку SSL/TLS реализовали разработчики всех популярных веб-приложений, множество серверов в Интернете стало предоставлять свои услуги именно таким образом: наряду с сайтами серьезных банков все больше почтовых служб и партнерских сайтов открывают доступ только по безопасным соединениям. При этом квалификация администраторов этих серверов зачастую недостаточна даже для того, чтобы правильным образом настроить сервер для организации безопасного соединения.

Поясним вышесказанное на нескольких примерах.

GMail и вирусы

Вирус на веб-сервере

Другой пример, не менее любопытный: размещение зараженного файла на веб-сервере и привлечение пользователей Интернета на этот сервер. Если вирус выложен на обычный сервер, передающий и принимающий данные по протоколу HTTP, защищенному веб-антивирусом, компьютеру ничего не угрожает. В то же время, если вирус будет выложен на сервер, предоставляющий услуги по протоколу HTTPS, ситуация будет не так прозрачна:

Решения

Для обеспечения проверки передаваемых по безопасным соединения данных большинство производителей антивирусных решений предоставляет плагины к веб-приложениям. Это решение имеет как свои плюсы, так и свои минусы:

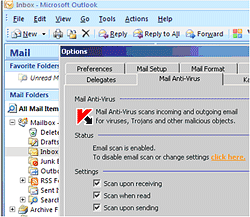

Рис. 7. Антивирусный плагин к программе Microsoft Office Outlook

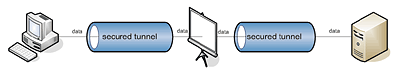

Альтернативой плагинной проверке является проверка в трафике, основанная на методе «man-in-the-middle». Это решение закрывает отрицательные стороны плагинной архитектуры. Хотя оно имеет и свои минусы, на него вынуждены пойти производители антивирусов, чтобы обезопасить своих пользователей.

Этот метод, по сути, является атакой на SSL/TLS, т.к. представляет собой перехват безопасного соединения, подмену оригинального сертификата и установление двух защищенных соединений: между приложением и прокси-антивирусом, и между прокси-антивирусом и удаленным компьютером.

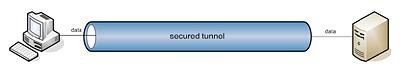

Рис. 8. Обычное защищенное соединение

Рис. 9. Проверяемое защищенное соединение

На практике грамотно организованная проверка в трафике не несет реальной опасности для пользователя: осуществляется эта проверка непосредственно на локальном компьютере и может идти в диалоге с пользователем, все полученные с удаленного компьютера сертификаты могут проверяться антивирусом в хранилище сертификатов так же, как это делают веб-приложения.

Минусы метода «man-in-the-middle» с лихвой компенсируются полноценной защитой компьютера от угроз во всех сетевых соединениях.

Решения Kaspersky Internet Security

Kaspersky Internet Security содержит решение проблемы проверки безопасных соединений обоих типов:

Рис. 10. Обнаружение тестового вируса eicar.com в безопасном соединении браузера

Заключение

Задачей безопасных соединений является защита передаваемых данных от хищений и изменений. Однако на сегодняшний день не меньшую опасность, чем хищение или изменение информации, представляют сетевые угрозы, защиту от которых безопасные соединения не обеспечивают.

Между тем, сам термин «безопасное соединение» может ввести пользователей в заблуждение и создать у них ложную уверенность в гарантированной безопасности при использовании защищенных соединений. Ситуация усугубляется еще и тем, что стандартные средства сетевой защиты не могут реализовать свои функции в защищенных каналах.

Опасность «безопасных соединений» не стоит недооценивать. Организуя защиту своего компьютера, убедитесь, что ваш антивирус обеспечивает полноценную защиту от всех сетевых угроз.

Что такое протокол HTTPS, и как он защищает вас в интернете

Это руководство перепечатано из блога «Яндекса» для удобства пользователей. В нём идет речь о протоколе HTTPS, его актуальности, сферах применения и распространении.

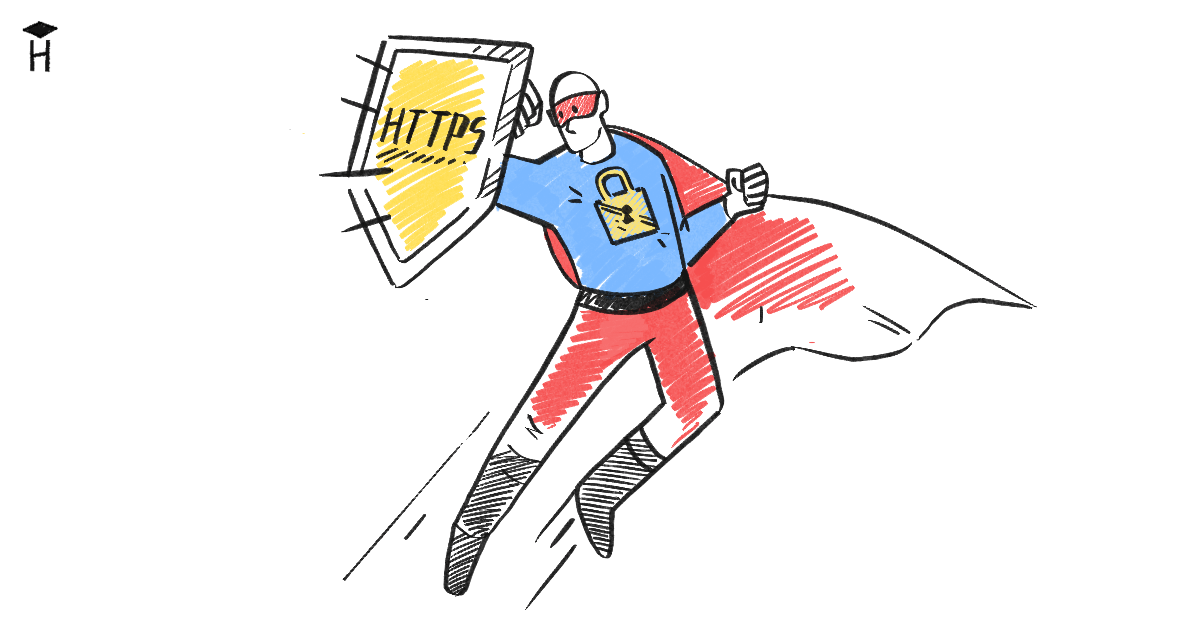

Любое действие в интернете — это обмен данными. Каждый раз, когда вы запускаете видеоролик, посылаете сообщение в социальной сети или открываете любимый сайт, ваш компьютер отправляет запрос к нужному серверу и получает от него ответ. Как правило, обмен данными происходит по протоколу HTTP. Этот протокол не только устанавливает правила обмена информацией, но и служит транспортом для передачи данных — с его помощью браузер загружает содержимое сайта на ваш компьютер или смартфон.

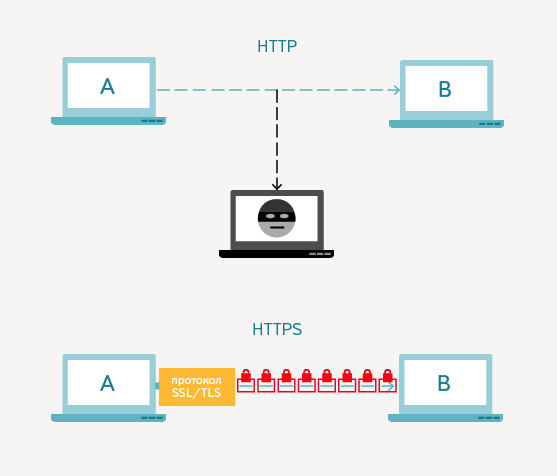

При всём удобстве и популярности HTTP у него есть один недостаток: данные передаются в открытом виде и никак не защищены. На пути из точки А в точку Б информация в интернете проходит через десятки промежуточных узлов, и, если хоть один из них находится под контролем злоумышленника, данные могут перехватить. То же самое может произойти, когда вы пользуетесь незащищённой сетью Wi-Fi, например, в кафе. Для установки безопасного соединения используется протокол HTTPS с поддержкой шифрования.

Применение HTTPS

Все современные браузеры поддерживают протокол HTTPS. Его не нужно специально настраивать — он автоматически включается в процесс, когда это необходимо и возможно.

Почему HTTPS безопасен

Защиту данных в HTTPS обеспечивает криптографический протокол SSL/TLS, который шифрует передаваемую информацию. По сути этот протокол является обёрткой для HTTP. Он обеспечивает шифрование данных и делает их недоступными для просмотра посторонними. Протокол SSL/TLS хорош тем, что позволяет двум незнакомым между собой участникам сети установить защищённое соединение через незащищённый канал.

Предположим, сегодня последний день месяца, и вы вспомнили, что нужно заплатить за интернет. На сайте провайдера вы находите нужную ссылку и переходите в личный кабинет. Всю передаваемую информацию вы наверняка хотите сохранить в секрете, поэтому она должна быть зашифрована: это и ваш пароль, и сумма платежа и номер кредитной карты. Проблема в том, что изначально ваш компьютер обменивался данными с сервером провайдера по открытому каналу, то есть по HTTP. Как в таких условиях можно установить безопасное соединение по HTTPS, если предположить, что канал всё время прослушивается? Сделать это позволяет простая математическая уловка.

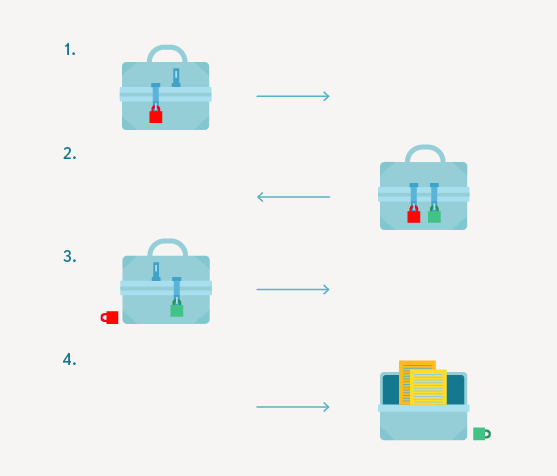

Как работает безопасное соединение

Представьте, что вы хотите передать какую-то вещь другому человеку. Вы кладёте её в ящик и отправляете по почте. А чтобы курьер — или кто угодно другой — не украл её, вы запираете ящик на замок. Курьер доставляет ящик, но ваш адресат не может его открыть — у него нет ключа. Тогда он вешает на ящик свой замок и отправляет обратно вам. Вы получаете ящик под двумя замками, снимаете свой — теперь это безопасно — и отправляете снова. Адресат получает, наконец, ящик, на котором висит только его замок, открывает его и достаёт то, что вы ему послали.

Это было нужно, чтобы обменяться с собеседником зашифрованными сообщениями. В ящике вы послали ему ключ от шифра, и теперь он известен вам обоим. Теперь вы можете открыто обмениваться зашифрованными сообщениями, не опасаясь, что их кто-то перехватит — всё равно их невозможно понять без ключа. Зачем такие сложности и почему нельзя было передать посылку отдельно, а ключ от замка отдельно? Конечно, можно было, но в таком случае нет гарантии, что ключ не перехватят и посылку не откроет кто-то другой.

На похожем принципе основана работа протокола SSL/TLS. При установке безопасного соединения по HTTPS ваш компьютер и сервер сначала выбирают общий секретный ключ, а затем обмениваются информацией, шифруя её с помощью этого ключа. Общий секретный ключ генерируется заново для каждого сеанса связи. Его нельзя перехватить и практически невозможно подобрать — обычно это число длиной более 100 знаков. Этот одноразовый секретный ключ и используется для шифрования всего общения браузера и сервера. Казалось бы, идеальная система, гарантирующая абсолютную безопасность соединения. Однако для полной надёжности ей кое-чего не хватает: гарантии того, что ваш собеседник именно тот, за кого себя выдаёт.

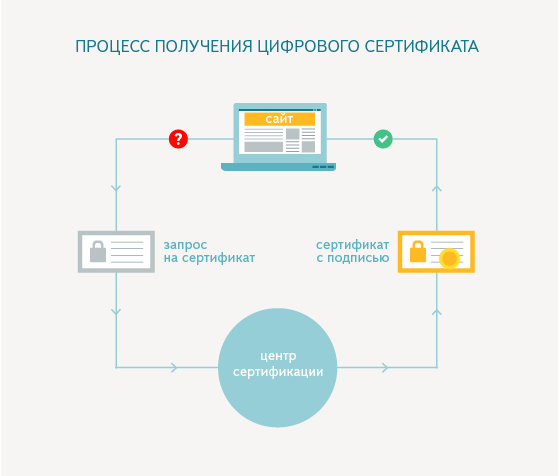

Зачем нужны цифровые сертификаты

Представьте, что ваша посылка не дошла до адресата — её перехватил кто-то другой. Этот человек вешает на неё свой замок, подделывает адрес отправителя и отправляет вам. Когда он таким образом узнаёт секретный ключ к шифру, он сообщает его вашему настоящему адресату от вашего имени. В результате вы и ваш собеседник уверены, что ключ к шифру был передан безопасно и его можно использовать для обмена зашифрованными сообщениями. Однако все эти сообщения легко сможет прочитать и перехватить третье лицо, о существовании которого вы никак не можете догадаться. Не очень-то безопасно.

Таким же образом в соединение между двумя устройствами в интернете может незаметно вклиниться третий участник — и расшифровать все сообщения. Например, вы заплатили за интернет по безопасному соединению, и платёж был получен. Но злоумышленник перехватил номер и код проверки подлинности вашей кредитки. Вы об этом ещё не знаете, а когда узнаете, будет уже поздно. Избежать такой ситуации помогает цифровой сертификат — электронный документ, который используется для идентификации сервера.

Вам как пользователю сертификат не нужен, но любой сервер (сайт), который хочет установить безопасное соединение с вами, должен его иметь. Сертификат подтверждает две вещи: 1) Лицо, которому он выдан, действительно существует и 2) Оно управляет сервером, который указан в сертификате. Выдачей сертификатов занимаются центры сертификации — что-то вроде паспортных столов. Как и в паспорте, в сертификате содержатся данные о его владельце, в том числе имя (или название организации), а также подпись, удостоверяющая подлинность сертификата. Проверка подлинности сертификата — первое, что делает браузер при установке безопасного HTTPS-соединения. Обмен данными начинается только в том случае, если проверка прошла успешно.

Если вернуться к аналогии с ящиком и замками, цифровой сертификат позволяет убедиться в том, что замок вашего собеседника на ящике принадлежит именно ему. Что это уникальный замок, который невозможно подделать. Таким образом, если кто-то посторонний попытается вас обмануть и пришлёт ящик со своим замком, вы легко это поймёте, ведь замок будет другой.

Распространение HTTPS

Одна из самых популярных рекомендаций любых интернет-сервисов — всегда использовать последние версии программного обеспечения. Если вы никогда не задумывались о том, зачем это нужно, то вот вам одна из причин — поддержка последних разработок в области безопасности.

Распространение HTTPS и вообще новых технологий в интернете во многом зависит от того, насколько быстро появляется инфраструктура для их использования. К примеру, если бы у половины пользователей интернета браузеры не поддерживали HTTPS, многие сайты просто не смогли бы его использовать. Это привело бы к тому, что сайт какого-нибудь банка, полностью перешедший на HTTPS, был бы недоступен у половины клиентов.

Кроме того, в криптографических протоколах, в том числе и в SSL/TLS, время от времени находят уязвимости, которые позволяют перехватывать даже зашифрованную информацию. Для устранения этих уязвимостей протоколы регулярно обновляют, и каждая следующая версия, как правило, надёжнее предыдущей. Поэтому чем больше людей устанавливают современные версии браузеров и других важных программ, тем надёжнее они будут защищены.

Где ещё применяется шифрование

В интернете немало протоколов обмена данными, помимо HTTP и HTTPS, и они тоже должны обеспечивать защиту. Например, Яндекс.Почта поддерживает шифрование входящих и исходящих писем, о чём можно прочитать в технологическом блоге на Хабрахабре. Мы заботимся о безопасности наших пользователей и стараемся защитить их данные везде, где это представляется возможным.

7 мер защиты сервера

Теперь пришло время позаботиться о следующем шаге — наладить ИТ-инфрастуктру, чтобы работать с приложениями, веб-сервисами и базами данных. Это непростая задача, но без должной защиты вся инфраструктура окажется под угрозой.

В этот раз поговорим об основных мерах защиты, которые стоит предпринять перед тем, как вы начнете пользоваться вашими серверами.

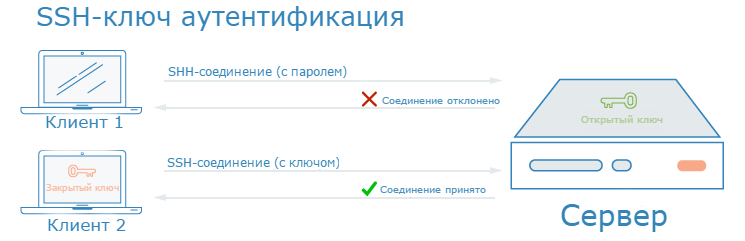

SSH-ключи

В основе технологии — пара криптографических ключей, которые используют для проверки подлинности в качестве альтернативы аутентификации с помощью пароля. Система входа использует закрытый и открытый ключи, которые создают до аутентификации. Закрытый ключ хранится в тайне надежным пользователем, в то время как открытый ключ может раздаваться с любого сервера SHH, к которому нужно подключиться.

Чтобы настроить аутентификацию через SSH-ключи, вы должны поместить открытый ключ пользователя в специальной директории на сервере. Когда пользователь подключается к серверу, SSH увидит запрос соединения. Далее он использует открытый ключ, чтобы создать и отправить вызов. Вызов — зашифрованное сообщение, на которое нужен соответствующий ответ, чтобы получить доступ к серверу. Корректно ответить на сообщение сможет только держатель закрытого ключа. То есть только он может принять вызов и создать соответствующий ответ. Открытый же ключ используется для зашифровки сообщения, но это же самое сообщение расшифровать не может.

Вызов и ответ проходят незаметно для пользователя. Пока у вас есть закрытый ключ, который обычно хранится в зашифрованном виде в

/.ssh/, ваш клиент SSH сможет отправить правильный ответ серверу.

Как SSH-ключ повышает безопасность?

С помощью SSH любой вид аутентификации полностью зашифрован. Однако, если разрешена аутентификация на основе пароля, злоумышленники могут добраться до данных сервера. С помощью современных вычислительных мощностей можно получить доступ к серверу за счёт автоматизации попыток взлома, вводя комбинацию за комбинацией, пока правильный пароль не будет найдет.

Установив аутентификацию по SSH-ключам, вы сможете позабыть о паролях. Ключи имеют гораздо больше битов данных, чем пароли, что означает значительно большее число комбинаций, которые должны подобрать взломщики. Многие алгоритмы SSH-ключей считаются невзламываемыми современной вычислительной техникой просто потому, что они требуют слишком много времени для подбора совпадений.

Насколько сложно реализовать SSH?

SSH-ключи довольно легко настроить. Часто их применяют как способ удаленного входа в серверные среды Linux и Unix. Пара ключей генерируется на вашем компьютере, затем вы можете передать открытый ключ на серверы в течение нескольких минут.

Вот основные шаги по настройке ключей:

1. Чтобы сгенерировать пару ключей на вашем компьютере, нужно ввести команду:

2. Как только вы ввели команду генерации ключей, вам предстоит ответить на пару вопросов, например, где сохранить файл и какую ключевую фразу выбрать. В целом результат будет выглядеть так:

3. Как только у вас будут ключи, разместите открытый ключ на виртуальный сервер, который собираетесь использовать. Получится что-то похожее на это:

Если чувствуете, что вам всё ещё нужен пароль аутентификации на ваших серверах, присмотритесь к решениям типа Fail2ban, которые ограничивают число попыток ввода пароля.

Фаерволы

Брандмауэр — часть программного или программно-аппаратного обеспечения, которая фильтрует сетевой трафик и контролирует доступ к сети. Это означает блокирование или ограничение доступа к каждому открытому порту, кроме исключений.

На типичном сервере ряд компонентов фаервола запущен по умолчанию. Их можно разделить на группы:

— Открытые службы, к которым может подключиться каждый в интернете, часто анонимно. Хороший пример — веб-сервер, который разрешает доступ к вашему сайту.

— Закрытые службы, которые доступны только из определенных мест или авторизованным пользователям. Пример — панель управления сайтом или базой данных.

— Внутренние службы, доступные внутри самого сервера, без доступа к внешним источникам. Например, база данных, которая принимает только локальные соединения.

Применение брандмауэра гарантирует, что доступ к программному обеспечению и данным будет ограничен в соответствии с вышеуказанными категориями. Закрытые службы могут настраиваться по множеству параметров, что дает гибкость в построении защиты. Для не использующихся портов можно настроить блокировку в большинстве конфигураций.

Как фаервол повышает безопасность?

Брандмауэры — неотъемлемая часть любой конфигурации сервера. Даже если ваше программное обеспечение имеет внутренний защитный функционал, фаервол обеспечит дополнительный уровень защиты.

Тщательно настроенный брандмауэр будет блокировать доступ ко всему, для чего вы сами не назначите исключение. Уязвимые для атаки компоненты, прикрытые фаерволом, уменьшат поверхность атаки на сервер.

Насколько сложно реализовать фаервол?

Есть много брандмауэров, доступных на LAMP-серверах. В целом установка фаервола займет всего несколько минут и нужна в двух случаях: при первоначальной настройке сервера и при изменении конкретных служб уже работающего сервера.

В этой статье мы не будем рекомендовать конкретные фаерволы, это тема отдельного разговора.

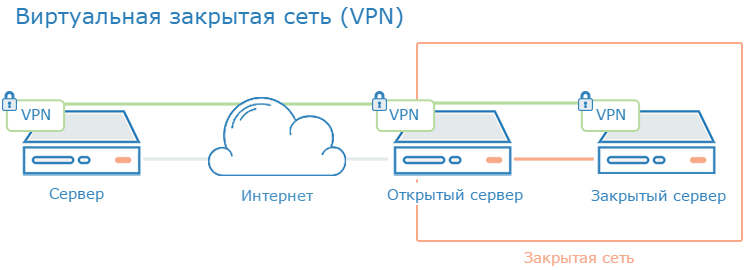

VPN и Private networking

VPN (виртуальная частная сеть) — способ создать защищенное соединение между удаленными компьютерами и текущим соединением. Дает возможность настроить свою работу с сервером таким образом, словно вы используете защищенную локальную сеть.

Как VPN повышает безопасность?

Если выбирать между частной и общей сетью, первый вариант всегда предпочтительнее. При этом стоит помнить, что пользователи дата-центра связаны одной сетью, вы должны максимально избавить себя от рисков, приняв дополнительные меры для безопасной связи между серверами.

Использование VPN, по сути, способ создать частную сеть, которую могут видеть только ваши серверы. Связь будет полностью приватной и безопасной. Кроме этого, VPN можно настроить для отдельных приложений и служб, чтобы их трафик проходил через виртуальный интерфейс. Таким образом, можно обезопасить процессы внутри компании, открыв общественный доступ только для клиентской стороны, а внутреннею часть работы сервера скрыть VPN.

Насколько сложно реализовать VPN?

Частные сети дата-центров, как услуга — это просто. Сложность ограничена только параметрами вашего сервера, его интерфейсом, фаерволом и приложениями, с которыми вы работаете. Имейте в виду, что в дата-центрах используются большие частные сети, которые объединяют множество серверов, не только ваших.

Что касается VPN, начальная установка немного сложнее, но повышенная безопасность стоит затраченных средств в большинстве случаев. Каждый сервер на VPN необходимо установить и настроить, используя общие данные и конфигурации безопасности, необходимые для защищенного соединения. После того, как вы запустите VPN, нужно настроить программное обеспечение на использование VPN-туннеля.

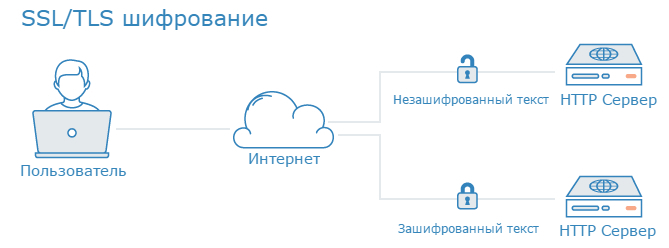

PKI и SSL/TLS шифрование

Инфраструктура открытых ключей (PKI) — совокупность систем, которые предназначены для создания, управления и проверки сертификатов для идентификации лиц и шифрования передаваемых данных. После аутентификации, они также могут быть использованы для шифрованной связи.

Как SSL повышает безопасность?

Создание центра сертификации и управления сертификатами для серверов позволяет каждому в пределах серверной инфраструктуры шифровать свой трафик и использовать проверки идентичности других пользователей. PKI поможет предотвратить атаки посредника (man-in-the-middle), когда злоумышленник имитирует поведение сервера в вашей инфраструктуре, чтобы перехватить трафик или подменить сообщение.

Каждый сервер можно настроить таким образом, чтобы все участники проходили аутентификацию через удостоверяющий центр, который создает пару ключей: открытый и закрытый. УЦ может раздавать открытые ключи всем участникам, у которых низкий уровень доверия друг к другу, но высокий к УЦ. Только последний может подтвердить принадлежность открытого ключа к его владельцу.

Если вы используете приложения и протоколы, которые поддерживают TLS/SSL шифрование, то это способ снизить расходы на VPN (в которых часто используют SSL).

Насколько сложно реализовать SSL?

Настройка центра сертификации и остальной части инфраструктуры может потребовать от вас много первоначальных усилий. Кроме того, управление сертификатами — дополнительная нагрузка на администрирование: новые сертификаты надо создавать, подписывать и аннулировать при необходимости.

Для многих пользователей внедрение полноценной инфраструктуры открытых ключей имеет больше смысла только при значительном росте инфраструктуры. Связь через VPN может быть хорошей мерой защиты серверов, пока компания не достигнет точки, где без PKI и дополнительных вложений в администрирование не обойтись.

Услуги аудита

До сих пор мы говорили о технологиях, повышающих защиту серверов. Однако, большая часть безопасности лежит на анализе вашей системы. Понимание доступных поверхностей атак и того, какие компоненты системы нужно блокировать, дадут вам лучший результат защиты.

Аудит — процесс, который показывает, какие службы работают в вашей серверной инфраструктуре. Часто операционная система по умолчанию настроена на загрузку и запуск определенных компонентов при включении.

Аудит поможет вам проанализировать какие порты использует система, какие принимаются протоколы. Эта информация может помочь настроить ваш брандмауэр.

Как аудит повышает безопасность?

Серверы запускают много процессов для внутренних целей и для обработки внешних данных. Каждый процесс — потенциальная угроза атаки на сервер.

После того, как вы получите представление о том, как именно работает ваша инфраструктура, приступайте к анализу. Для каждого процесса есть несколько проверочных вопросов:

— Должен ли сервис запускаться без разрешения?

— Запущен ли сервис в интерфейсе, в котором нет необходимости? Должен ли он быть привязан к одному IP?

— Правильно ли структурирована работа файрвола, если пропускает трафик этого процесса?

— Не пропускает ли ваш файрвол нежелательный трафик, исходящий от конкретного процесса?

— Есть ли у вас способ получать уведомления безопасности в случае уязвимости для каждой из служб?

Аудит такого типа — обязательная практика настройки любого нового сервера.

Насколько сложно реализовать аудит?

Базовый аудит очень прост. Вы можете узнать какая служба прослушивается на каждом интерфейсе используя команду netstat. Простой пример, который показывает имя программы, идентификатор процесса (PID), адреса для прослушивания TCP и UDP трафика:

Вы уведите примерно следующий результат:

Обратите внимание на столбцы Proto, Local Address и PID/Program name. Если там значится 0.0.0.0, тогда служба принимает соединения на всех интерфейсах.

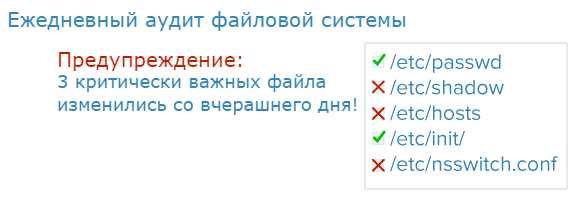

Аудит файлов и система обнаружения вторжений

Аудит файлов — процесс сравнения состояния текущей системы с записями файлов и характеристиками вашей системы, когда она находится в исправном состоянии. Метод применяется для обнаружения изменений при которых нужна авторизация.

Система обнаружения вторжений (IDS) — часть программного обеспечения, которая контролирует систему или сеть на несанкционированные действия. Многие хостинговые IDS используют аудит файлов как метод проверки на изменения в системе.

Как аудит файлов повышает безопасность?

Подобно аудиту обслуживания серверов из примера выше, это очень полезный метод повышения защиты. Периодически проводить аудит файлов может сетевой администратор или это можно делать автоматически с помощью IDS.

Аудит файлов — один из немногих способов увериться в том, что ваша файловую систему не изменена кем-либо из пользователей или процессом. По многим причинам, взломщики часто хотят остаться незамеченными, чтобы использовать сервер в течение долгого времени. Они могут заменить файлы во взломанной версии. Ведение файлового аудита подскажет вам, какие файлы были изменены, это позволит быть уверенным в целостности вашей серверной среды.

Насколько сложно реализовать аудит файлов?

Внедрение IDS или проверка файлов может оказаться сложным процессом. Начальная настройка включает описание всех нестандартных изменений, которые вы сделали на сервере и всех путей, которые нужно исключить.

Проведение аудита делает повседневное управление серверами более трудоемким. Это усложняет процедуры обновления, так как вам нужно будет повторно проверять систему до запуска обновлений и после их установки, чтобы поймать изменения в версии программного обеспечения. Кроме этого, вам придется загружать отчеты в хорошо защищенное место, чтобы документы аудита не смог изменить злоумышленник.

С одной стороны аудит — это нагрузка на администрирование, с другой — это надежный способ защитить ваши данные от изменений.

Изолированная среда выполнения

Способ запуска компонентов системы в их собственном выделенном пространстве.

С помощью песочницы можно отделить ваши дискретные компоненты приложений на отдельные серверы. Уровень изоляции в значительной степени зависит от системных требований приложений и их места в вашей инфраструктуре.

Как изолированная среда выполнения повышает безопасность?

Разделяя ваши процессы в отдельные среды выполнения, вы повышаете способность быстро изолировать любые возможные угрозы. Подобно отсекам в кораблях, которые сдерживают бреши в корпусе и не дают судну утонуть, разделенные компоненты серверной инфраструктуры помогут отрезать взломщику доступ к другим частям системы.

Насколько сложно реализовать изолированную среду?

В зависимости от вида оболочки, которую вы выберите, изоляция может оказаться простой процедурой. Упаковывая ваши компоненты в контейнеры, вы сможете быстро достичь хороших показателей изоляции.

Настройка среды chroot для каждой части дает определенный уровень изоляции, но не полный. Лучший вариант — перемещение компонентов на выделенные машины, это значительно проще, но более затратно.

Технологии и меры, описанные выше — лишь некоторые усовершенствования, которые вы можете сделать, чтобы обезопасить ваши серверы. Важно отметить, что внедрение подобных способов защиты очень важно и чем раньше тем лучше, потому что чем дольше вы ждете, тем менее эффективны средства безопасности.

В данной статье мы рассматриваем вопрос защиты сервера с теоретической точки зрения. Будем рады дополнениям от практиков. Давайте составим полезный мануал вместе!

Расскажите, какие меры защиты используете вы в своей практике и почему считаете их эффективными?