как расшифровать зашифрованные файлы на компьютере виндовс 10 не вирус

Как расшифровать EFS зашифрованные файлы и папки в Windows 10

EFS или шифрованная файловая система является компонентом легендарной NTFS (файловой системы новой технологии). Он доступен в Windows 2000, Windows XP Professional (не Home Basic), Windows Server 2003 и более новых версиях операционной системы от Microsoft. Это позволяет прозрачное шифрование и дешифрование файлов с использованием современных и в то же время сложных криптографических алгоритмов. Люди, которые не имеют надлежащего криптографического ключа, не могут прочитать зашифрованные данные. Следовательно, это приводит нас к преимуществу, заключающемуся в том, что даже если кто-то физически владеет данными, если они не авторизованы, у них не будет ключа, и они не смогут читать данные.

Мы уже видели, как шифровать файлы с помощью шифрования EFS. Теперь давайте рассмотрим, как расшифровывать файлы, зашифрованные с помощью EFS.

Расшифровать EFS зашифрованные файлы и папки в Windows

Мы рассмотрим 2 метода для выполнения этой задачи.

1. Использование расширенных атрибутов файла из свойств файла

Прежде всего, нажмите правую кнопку мыши на зашифрованном файле. Затем выберите Свойства.

Теперь, после открытия окна «Свойства», нажмите кнопку с именем Дополнительно в разделе «Атрибуты».

Теперь нажмите ОК. Теперь он спросит вас, хотите ли вы внести запрошенные изменения только в папку или в папку, ее подпапку и файлы. Сделайте свой выбор и нажмите ОК.

2: Использование шифрованной командной строки

Начните с нажатия кнопки WINKEY + X или правой кнопкой мыши на кнопке «Пуск» и нажмите Командная строка (администратор) или просто найдите cmd в окне поиска Cortana щелкните правой кнопкой мыши значок командной строки и выберите Запуск от имени администратора.

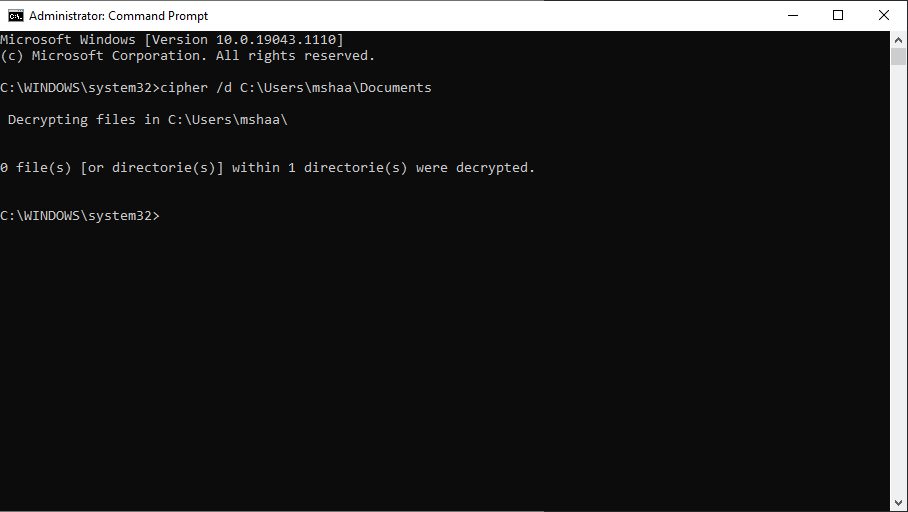

Теперь введите следующую команду:

В случае, если вы пытаетесь расшифровать файл, а не папку, вам нужно включить файл с его расширением в, но в случае папки, только имя папки будет работать безупречно.

Выйдите и перезагрузите компьютер, чтобы изменения вступили в силу.

Далее мы увидим, как сделать резервную копию вашего ключа шифрования EFS.

3 способа расшифровать файлы и папки в Windows 10

В современном мире повсеместного взлома и кражи данных хранение файлов в зашифрованном виде — один из немногих возможных способов защитить их от неправомерного использования. Но есть предостережение: вы тоже можете захотеть получить доступ к этим файлам в будущем. И здесь вам понадобится расшифровка.

Фактически, иногда ваши файлы будут зашифрованы без разрешения, например, во время атаки вредоносного ПО. К счастью, есть способы восстановить такие зашифрованные файлы. Давайте рассмотрим их все.

1. Расшифруйте файлы с помощью командной строки.

Вы можете расшифровать свои зашифрованные файлы и папки в Windows с помощью командной строки, интерпретатора командной строки, называемого cmd.exe или cmd.

Это работает, если вы ранее зашифровали файл с помощью команды Cipher и используете тот же компьютер и копию Windows, что и при шифровании. Если вы используете другой компьютер или недавно переустановили Windows, вы не сможете снова расшифровать файлы.

Связанный: Как использовать командную строку Windows для шифрования файлов

Для начала откройте командную строку с повышенными привилегиями. Для этого введите командную строку в строке поиска меню «Пуск» и откройте командную строку от имени администратора. Если вы не видите панель поиска, начните вводить текст, и она должна появиться.

Пришло время запустить код и расшифровать ваши файлы. Чтобы расшифровать только родительскую папку, введите следующую команду:

Чтобы расшифровать папку вместе со всеми вложенными папками и файлами, используйте следующую команду, заменив «путь» полным путем к папке, которую вы хотите расшифровать:

2. Расшифровать файлы из свойств

Если вы зашифровали свои файлы с помощью EFS, вы можете легко их расшифровать в разделе «Свойства». Щелкните зашифрованный файл правой кнопкой мыши и выберите «Свойства».

На вкладке «Общие» выберите «Дополнительно». Теперь снимите флажок «Зашифровать содержимое для защиты данных» и нажмите «ОК». Вы увидите другое диалоговое окно с вопросом, хотите ли вы Применить изменения к этой папке или Применить изменения к этой папке, подпапкам и файлам.

Выберите то, что вы хотите, и нажмите ОК. Ваши файлы будут расшифрованы за несколько секунд.

3. Удалите вредоносное ПО с помощью Защитника Windows.

Все вышеперечисленные шаги хороши и хороши, если вы для начала зашифровали свои файлы, что, если вы не выполнили шифрование? Иногда вредоносная атака шифрует ваши файлы без вашего разрешения, чтобы заблокировать вам доступ к вашим собственным документам.

В худшем случае вы имеете дело с атакой программы-вымогателя. Программы-вымогатели — это особый тип вредоносного ПО, которое блокирует ваш доступ к устройству или определенной информации, а затем требует выкуп за его разблокировку.

В этой статье мы сосредоточимся на вредоносных программах, которые по-прежнему позволяют входить в систему на вашем компьютере. Если вы не можете войти в систему и подозреваете, что имеете дело с программой-вымогателем, ознакомьтесь с нашим руководством о том, что такое программа-вымогатель и как ее удалить. Это руководство приведет вас к некоторым инструментам расшифровки программ-вымогателей, которые могут снова разблокировать ваши файлы.

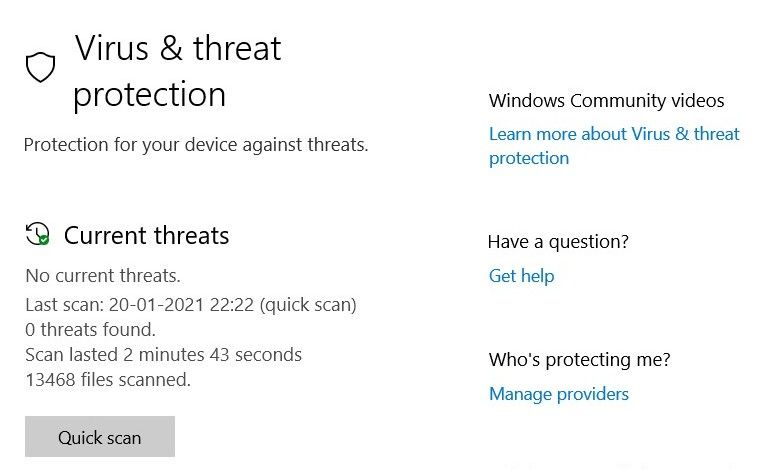

Для удаления обычных вредоносных программ вам следует просканировать свой компьютер с помощью Защитника Windows. Для начала откройте «Настройки»> «Обновления и безопасность»> «Защитник Windows». Оттуда нажмите Открыть центр безопасности Защитника Windows.

Затем нажмите Защита от вирусов и угроз> Быстрое сканирование. Защитник Windows быстро просканирует ваш компьютер на наличие проблем. Вы также можете запустить полное сканирование.

Если проблема не исчезнет, попробуйте одно из лучших бесплатных антивирусных решений и посмотрите, найдет ли он что-нибудь.

Как только антивирус обнаружит вредоносное ПО, запишите название вируса. Затем поищите в Интернете инструмент для расшифровки этой разновидности вредоносного ПО. К сожалению, вы не можете расшифровать файлы самостоятельно, поэтому вам нужно обратиться за профессиональной помощью, чтобы снова разблокировать ваши файлы.

Расшифровка файлов Windows 10

Шифрование — хороший способ защитить ваши данные от попадания в ненадежные руки; однако, как и в случае с большинством сложных вещей, шифрование — палка о двух концах; и это может оказаться контрпродуктивным, если вы не сможете получить доступ к своим файлам позже. Мы надеемся, что вы смогли расшифровать файлы Windows одним из этих способов.

Как удалить шифровальщик и восстановить данные

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

CryptXXX: шифровальщик и вор в одном флаконе

Троянец-шифровальщик CryptXXX шифрует файлы, ворует биктоины и другую информацию. Но у нас есть от него лекарство!

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

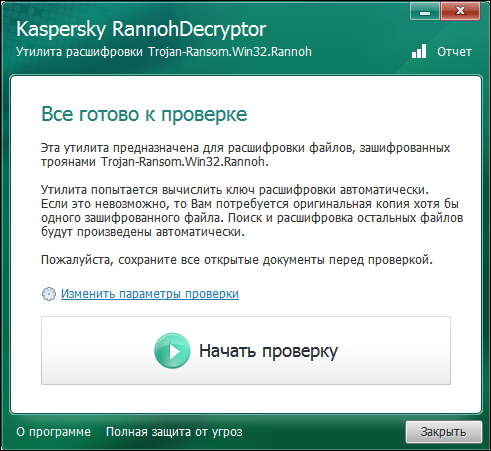

К счастью, CryptXXX — не тот случай, и у вирусных аналитиков «Лаборатории Касперского» получилось создать утилиту, которая помогает пользователям восстанавливать файлы, зашифрованные CryptXXX.

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

2. Выберите в опциях типы дисков для сканирования. Галку «Удалять зашифрованные» ставить не стоит до тех пор, пока вы не будете на 100% уверены в том, что расшифрованные файлы нормально открываются.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

Почитайте вот про новую эпидемию трояна TeslaCrypt, который шифрует файлы на компьютере: https://t.co/TTj0SihZUZ pic.twitter.com/IOR4BLqywm

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Обновление: похоже, злоумышленники тоже прочитали про наш декриптор и модифицировали CryptXXX таким образом, чтобы наша утилита не позволяла расшифровывать файлы. Однако специалисты из «Лаборатории Касперского» обновили утилиту, так что она способна справиться и с новой версией шифровальщика. Подробнее об этом можно прочитать тут.

Вирус зашифровал файлы на компьютере, что делать, как вылечить и исправить?

Все мы по телевизору слышим периодически про вирусы «petya», «wanna-cry» и им подобные. Это так называемые «звезды мирового масштаба», международного класса. Если о них говорят по телеку, а на вашем компьютере все пока хорошо, скорее всего встреча со «звездой» Вам уже не грозит.

Меры приняты. Вирус обнаружен, обезврежен. Его сигнатура есть уже даже в базе вашего встроенного антивируса. Гораздо опаснее вирусы-шифровальщики, о которых по телевизору не говорят. Пишут их наши соотечественники.»Свободные художники», не отягченные нормами морали.

Раньше было проще. Вирус-вымогатель блокировал рабочий стол. На экране висел неприличный баннер, что вот мол,вы такие разэтакие. Вы наказаны, платите штраф. Все это лечилось довольно быстро и легко. И довольно быстро баннеры-вымогатели вышли из моды.

Потом горе-программисты с большой дороги решили, что надо развиваться дальше. По почте стали приходить «невинные» письма. Причем часто они приходят в начале месяца, а так же на квартальные и годовые даты.

Ничего не подозревающий главный (или не очень) бухгалтер открывает такое письмо. Содержимое не открывается. Ничего не происходит. Она письмо закрывает. Но, через час обнаруживает, что все файлы-документы, фотографии, базы данных оказываются зашифрованными. А в каждой папке на компьютере лежит файл с наглым, спокойным посланием.

Не отчаивайтесь! Читайте статью! Есть способы, которые Вам помогут защитится. я сейчас постараюсь максимально подробно их осветить. Итак, в теме получаемого письма могут быть такие слова :»главбуху», «в бухгалтерию», «Акт сверки», «Повестка из суда»,»Арбитраж», часто встречается слово «штраф», «суд».

Еще раз повторюсь — в начале месяца и на квартальные, годовые даты приходят чаще всего такие «письма счастья». Расчет простой. Несчастный бухгалтер (как правило женщина), у которой и так «горят» квартальные отчеты, готова на все, чтобы вернуть назад свои ведомости, базы, таблицы, расчеты и годы работы.

Как защититься от вируса — шифровальщика в windows 10?

Впервые меня попросили помочь года два-три назад… И меня тогда помню, поразило это можно сказать лукавство. Вирус, попадая в систему работает как обычная программа. В базах установленного лицензионного (!) антивируса не содержалось их сигнатур, поэтому поначалу антивирусы не «рассматривали» такие «приложения» как вредоносные.

До тех пор, пока обращения в службу поддержки не стали массовыми. Вредоносная программа шифрует все файлы на компьютере определенного типа — текстовые, документы, фотографии, файлы PDF. А мой вчерашний «гость» уже зашифровал даже некоторые файлы программы 1С. Прогресс налицо.

Но, и мы не за печкой родились… Сразу скажу, что расшифровать зашифрованные файлы какой либо сторонней программой не удастся. Помню, в Лаборатории Касперского выкладывали на своем сайте программы дешифраторы.

Но, они только для вирусов определенного типа. Мне не помогало.. Завтра злоумышленник меняет шифр, и не поможет уже эта программа. Ключ известен только «разработчику». А если его уже посадили, точно никто не пришлет Вам декриптор. Для того, чтобы заставить вас облегчить свой кошелек, вредоносный код должен преодолеть несколько линий обороны.

Первая линия обороны — это Ваша внимательность и разборчивость. Вы всегда ходите на одни и те же сайты. Если Вы получаете почту, то почти всю Вы ее получаете всегда от одних и тех же адресатов и всегда с одним и тем же содержимым.

Когда Вы получили письмо с непривычным содержимым, не спешите его открывать. Если Вы попали на незнакомый сайт, и видите необычное окно, не спешите переходить.

Если у Вас или Вашей организации есть сайт — уберите оттуда информацию о Вашем электронном почтовом адресе. Если его видно, то он обязательно попадет в список рассылки интеллигентных «романтиков с большой дороги». Давайте адрес только доверенным лицам и в частном порядке.

Вторая линия обороны — лицензионный отечественный антивирус. Почему лицензионный? Я заметил, что платный лицензионный антивирус (прошедший государственную сертификацию ФСТЭК) работает эффективнее, чем бесплатная.

Еще как-то раз я повторно что-то перепроверял после «пробной» версии Касперского (правда давно). Результат обескуражил. Я нашел кучу вирусов тогда.. Вот такое наблюдение. За безопасность надо платить пусть небольшие, но деньги.

Запускайте антивирусный сканер на компьютере на ночь хотя бы раз в месяц.

Как вирус-шифровальщик попадает на компьютер?

Файлы с вирусом извлекаются через ссылки интернета и через почту. А потом и дальше по локальной сети, (если настройки безопасности не сделаны). Письма с вирусом содержат вложения или ссылку на загрузчик самого вируса.

Для маскировки вложение почти всегда присылается в архиве. Поэтому, сначала необычное письмо проверим антивирусом.Нужно сохранить файл на компьютер (антивирус его уже «просмотрит» при этом). А потом дополнительно нажать правой кнопкой мыши по сохраненному на диске файлу и проверить еще раз:

При нажатии на подозрительную ссылку Интернета или письма (опять же в случае с установленной платной версии антивируса) система выдает такое полезное окно:

Сайт в базе нерекомендуемых. Это значит, что с него уже были «тревожные звонки». Еще, платные версии эффективнее проверяют Интернет — ссылки на «зашитые» в них вирусы, чем бесплатные. И при переходе по такой ссылке они вирус обезвреживают, или заносят в список «подозрительных» и блокируют его выполнение.

К сожалению часто бывает, что иногда вирусы обходят наши первые две линии обороны. Мы в спешке забыли просканировать файл, а может антивирус еще не успел получить данные о новой угрозе. Но можно настроить защиту в операционной системе.

Как настроить защиту от вируса шифровальщика в Windows 10?

Продолжаем строить глубокую, эшелонированную оборону от вирусов шифровальщиков и не только от шифровальщиков. Расшифровать файлы нельзя! А восстановить их незашифрованные варианты можно. Все дело в настройках. Если их сделать до попадания вируса на компьютер, будет возможность восстановить файлы.

Заранее создается «снимок» вашего жесткого диска, автоматически без Вашего ведома. И система хранит его, добавляя только изменения. Эта технология используется для резервного копирования данных. Нужно только включить ее.

В зависимости от объема диска, настроек, на томе может храниться до 64 предыдущих «теневых копий».Если эта опция включена, то восстановить зашифрованные файлы можно из такой теневой копи, которая незаметно создается ежедневно. Первый шаг — Идем Этот Компьютер — правая кнопка мыши «свойства» :

Откроем вкладку «Защита системы» В примере на одном из дисков отключена опция защиты. Встаем мышью на выбранном диске и нажимаем «Настроить»

Восстановление данных из копии можно провести из этого окошка нажав кнопку «Восстановить»

Делаем настройки как на рисунке:

Следующий шаг — настройка контроля учетных записей. Кстати, вирусные эпидемии практически не затрагивают устройства на Андройд и Линукс. Почему? Их что, злоумышленники не замечают? Замечают, усиленно пишут вирусы, но там совсем другой подход к безопасности.

На Windows нам с вами приходится самим делать нужные настройки. Microsoft (что в переводе означает «маленький и нежный») в рамках своей идеологии позволяет пользователям легко их менять — для нашего удобства.

Настолько легко и свободно, что вирус, попадая уже в «администраторскую» среду, уже действует с полномочиями администратора, ему ничего не мешает. Отсюда массовые эпидемии. Надеюсь, я Вас убедил. Все легко. Идем в «учетные записи пользователей»

Внутри жмем на ссылку «Изменение параметров контроля учетных записей »

Перемещаем ползунок как нам удобно.

Теперь при запуске любой программы с вашего ведома (или без вашего) система будет спрашивать у Вас разрешения,уведомлять Вас. Мелко-нежные любят такие окошки…

И если у Вас полномочия Администратора, то Вы сможете разрешить ее выполнение. А если Вы обычный пользователь, то не разрешит. Отсюда опять вывод, что лучше всего иметь на своем компьютере одну защищенную паролем учетную запись Администратора, а все остальные должны быть обычные пользователи.

Конечно, окно это всем давно знакомо, надоело уже всем, его все отключают. Но, если контроль учетных записей включен, то он не даст выполнить вредоносную программу даже при удаленном подключении к компьютеру напрямую. Вот так. Но, из двух зол надо меньшее выбирать. Кому что нравится. Вот еще короткое видео на эту тему

Следующий шаг — это настройка полномочий и прав для папок. Для особо важных папок с документами можно настроить права доступа на каждую такую папку. В свойствах любой папки (через правую кнопку мыши — «Свойства») есть вкладка «Безопасность».

Вот, к примеру у нас есть на компе Пользователи, допустим это наши маленькие дети. Мы не хотим, чтобы они могли менять содержимое данной папки. Поэтому жмем «Изменить».

Серые галочки — это то что задано по умолчанию. Мы можем поставить галочки и «запретить» вообще все. Даже просмотр. Можно сделать запрет на группу пользователей (как на рисунке). Можно «Добавить» какого то отдельного пользователя. Вирус ничего не сможет сделать, если в этой папке будут запрещены полномочия «изменение» или на «запись». Попробуйте поставить запрет на запись, а потом скопировать в такую папку какой либо файл.

И еще, мы рассмотрим сегодня такую меру защиты от вирусов как резервное копирование файлов. Для такого решения заранее нужно приобрести и установить в компьютер еще один жесткий диск объемом не менее того, на котором установлена Ваша Windows. Затем нужно настроить архивацию на него. В панели управления есть ссылка на «Резервное копирование и восстановление»

Провалившись туда мы попадаем в настройки:

Вот что нам рекомендуют:

У меня сейчас под рукой только раздел моего жесткого диска «D». Можно и так, но только на первое время. Позже обязательно нужно прикупить себе внешний жесткий диск. Как только выбрали местоположение архива, жмем «Далее».

Если у Вас нет жесткого диска, делаем все как на рисунке. В этом случае будут сохранены только файлы в стандартных расположениях (Мои документы, Мои рисунки Загрузки, Рабочий стол и т.д.). Жмем «Далее».

Вот и все, друзья. Процесс пошел. Вот видео, в котором рассказывается про то как создать образ системы и востановить файл из образа

Все выше перечисленные настройки были у меня сделаны. Но, я сам отключил всё примерно на пару часов. Мы с коллегами удаленно настраивали подключение к базе данных, которое никак не хотело устанавливаться.

В качестве тестового варианта было решено срочно использовать мой компьютер. Чтобы убедиться, что пакетам не мешают проходить антивирус, настройки сети, брандмауэр, я на время по быстрому удалил антивирус, отключил контроль учетных записей. Всего навсего. Что из этого вышло читайте ниже.

Когда вирус шифровальщик попал на компьютер, — что делать?

Хоть это и не просто, для начала постараться не паниковать. Злоумышленник не может знать содержимое Вашего компьютера. Он действует вслепую. Шифруется не все. Например, программы и приложения обычно не шифруются. Архивы *.rar и *.7zip — тоже нет. попробуйте открыть архив. Если он открылся — это хорошо.

По возможности запускайте проверку всего компьютера через бесплатный лайф-диск от Dr Web или аналогичной бесплатной утилитой от Касперского Kspersky Resque Disk 10.

Утром в карантине моего антивируса были найдены вот такие «монстры»:

Всего три, бывало и хуже. Но эти три зашифровали все мое добро. Что делаем дальше? Если была настроена архивация, надо после лечения просто восстановить файлы из архива, и всё. Я и полез в архив, где у меня было настроено ежедневное резервное копирование моих файлов за несколько месяцев.

Открыв его я увидел, что все архивы за все даты так же убиты. Список пуст. Почему так произошло?

Вирусы умнеют. Я ведь сам отключал контроль учетных записей, после того как удалил антивирус. …….Первое, что сделал вирус после этого — обрадовался и удалил все файлы резервных копий. А я с этого момента начал постепенно впадать в уныние…

Второе, что надо сделать (подумал я), это восстановить файлы из теневой копии диска C:. Для этого я пользуюсь бесплатной программой для просмотра теневых копий диска ShadowCopyView_ru_64 или 32 разрядной версией. Она позволяет быстро визуально просмотреть и оценить содержимое теневых копий, а так же восстановить отдельные папки.

Вирус зашифровал файлы на компьютере windows 10, что делать, как вылечить и как исправить?

Вот до чего наши «горе-хакеры» еще пока не успели добраться. Последняя линия обороны. Присутствует только в Windows10, не проверял еще, но думаю в «семерке»и «восьмерке» этой новой замечательной функции нет. Заметил ее недавно. Это действительно новая и замечательная функция. В поисковой строке бьем слово «восстановление»

В панели управления оснастка «восстановление файлов с помощью истории файлов»

Я обрадовался и сразу полез конечно же в «Документы» и «Рабочий стол».

И увидел, что файлы не зашифрованы. Ура! «Спасибо Зеленый Стрелочка! Процесс пошел. Файлы восстановлены. Компьютер вылечен от вирусов. Настройки безопасности сделаны. Что еще осталось сделать?

Надо еще удалить зашифрованные файлы. Мало ли что… Но их очень, очень много. Как их быстро найти и удалить? Я давно пользуюсь файловым менеджером Total Comander. На мой вкус — нет лучше. Тот, кто начинал с Far Manager меня поймет. Tonal умеет быстро искать файлы, и многое другое. Будем поочередно чистить диски.

Начнем с системного раздела, выберем его кликом мыши или из ниспадающего списка в левом верхнем углу:

Нажимаем на клавиатуре одновременно Alt + F7. Это мы вызвали панель поиска файлов.

Можно искать по имени. Можно как угодно. Но мы будем по маске.То есть Указываем через звездочку и точку расширение зашифрованного файла *.freefoam(у вас «автор» может быть другой, другим будет и расширение). Этим мы указали, что ВСЕ файлы с таким расширением нужно искать. Место поиска «С:». Можно так же и указать в этой панели все разделы, не только «С:». Нажимаем «Начать поиск».

Поиск окончен. Дальше нажимаем «Файлы на панель».

Нажатием «звездочки» на боковой клавиатуре, выделяем розовым все файлы в панели. Чтобы удалить файлы в корзину нажимаем F8 или Del:

Вычистили как пылесосом весь оставшийся зашифрованный мусор. Пусть лежит в корзине пока. Потом удалю. Таким же образом я поочередно вычистил все разделы примерно минут за сорок. У меня много чего зашифровалось.

Но, мне повезло, потому что бывает и хуже. Эта новая функция меня буквально спасла. Не знаю точно, влияет ли включение теневых копий на эту новую функцию. Похоже что да, но я специально не проверял. Как то уже не хочется:)

Напишите, если в курсе. А выводы можно сделать такие. При наличии хорошего антивируса и правильной настройке операционной системы windows 10 можно утереть нос злоумышленнику и оставить его ни с чем. Пока, друзья.