что такое отр токен в челябинвестбанке

Памятка по использованию ОТР-токена при подтверждении операций в Cистеме «iBank2»

по использованию ОТР-токена при подтверждении операций в Cистеме «iBank2»

1. Общие сведения об устройстве ОТР-токен

OTP-токен – это компактное и удобное устройство для аутентификации пользователя в Cистеме «iBank2».

Устройство является чрезвычайно простым в работе: при нажатии на функциональную кнопку токен активируется и на LCD-дисплее отображается одноразовый пароль, который необходимо вводить в используемое приложение.

Одноразовый пароль является дополнительным подтверждением на оплату платежных поручений в Cистеме «iBank2».

Данный механизм не заменяет ЭЦП, а является дополнительным подтверждением на оплату платежных поручений. Также может применяться для дополнительной аутентификации Клиента при входе в Систему «iBank2».

OTP-токен обеспечивает гарантированное получение одноразового пароля. Вы можете приобрести OTP-токены в том количестве, в котором это диктуется удобством и порядком работы организации.

2. Характеристики устройства и принцип работы

OTP-токен является неразборным, неремонтируемым устройством и не позволяет заменить встроенную батарею. В случае обнаружения на корпусе изделия следов вскрытия или попыток вскрытия пользователь автоматически теряет гарантийные обязательства производителя.

Гарантия на изделие составляет 12 месяцев (с даты продажи). ОТР-токен должен эксплуатироваться при температуре окружающего воздуха от +10 до +40 градусов по Цельсию и относительной влажности от 40 до 80 % при температуре 25 градусов по Цельсию.

Срок эксплуатации (время работы встроенной батареи) OTP-токенов составляет 5-7 лет.

3. Использование ОТР-токена в системе «iBank2»

После подписания платежного поручения необходимым количеством ЭЦП, документ переходит в статус «Требует подтверждения».

Для доставки в Банк такого документа Вам необходимо ввести одноразовый пароль:

Для получения одноразового пароля необходимо кратковременно нажать кнопку на устройстве. При этом пароль отобразится на LCD-дисплее токена. Через 20 секунд (тайм-аут) в случае отсутствия действий с функциональной кнопкой токен автоматически выключается.

Внимание! Одноразовый пароль необходимо вводить в систему сразу после его появления. Если с момента появления пароля на LCD-дисплее и вводом его в систему пройдет более 60 сек., система выдаст ошибку: «Неверный одноразовый пароль»

В таком случае необходимо повторить попытку получения одноразового пароля и повторного ввода его в систему.

Подтверждение одноразовым паролем в Cистеме «iBank2» может быть выполнено как сразу после подписания документа, так и позднее.

Возможно подтверждение отдельного документа или группы документов.

Ключевые реквизиты документов (количество, сумма, реквизиты получателя) отображаются в диалоге подтверждения.

4. Соблюдение мер безопасности при обращении с ОТР-токеном

При обращении с OTP-токеном следует придерживаться следующих рекомендаций:

· запрещено передавать OTP-токен другим лицам;

· хранение OTP-токена должно осуществляться исключительно вне зоны доступности посторонних лиц;

· генерация и использование одноразового пароля должны осуществляться только в момент формирования/проведения платежной операции.

В случае потери или утраты ОТР-токена Вам необходимо незамедлительно обратиться в Банк по телефону: +7 (4доб. 6.

Инструкция по применению ОТР – Токена

ИНСТРУКЦИЯ ПО ПРИМЕНЕНИЮ ОТР – ТОКЕНА.

|

Для получения одноразового пароля нужно нажать на кнопку OTP-токена и дождаться появления на экране OTP-токена пароля из 8-и цифр. После ввода этого пароля в окно программы Интернет-банк можно выключить устройство, нажав на кнопку OTP-токена. Если Вы не выключите его, автоматическое выключение произойдет через одну минуту.

Не рекомендуется нажимать кнопку ОТР – токена без необходимости, т. е. без последующего ввода в программу сгенерированного пароля, т. к. после нескольких таких нажатий (15-20) произойдет рассогласование ОТР – токена с Банком. Рассогласование может быть устранено только при участии сотрудников технической поддержки Банка.

|

После того как Вы ввели в привычное окно «Вход в систему» свой обычный пароль и нажали кнопку «Войти», появится дополнительное окно «Аутентификация по одноразовому паролю» как показано на рис. 2.

Получите одноразовый пароль с помощью ОТР – токена, как указано выше, и введите его в поле “Одноразовый пароль”.

Если Вам программа выдает сообщение об ошибке (рис.3), необходимо закрыть всплывшее окно с оповещением об ошибке и войти заново. И при этом запросить новый пароль с устройства

|

рис.3

Причинами возникшей ошибки могут быть неправильно введенные цифры, либо их отсутствие в поле «Одноразовый пароль».

После создания документа, когда Вы выберете функцию «Подписать», на экране также появится окно с запросом «Одноразового пароля». Получите одноразовый пароль с помощью ОТР – токена, как указано выше, и введите его в поле “Одноразовый пароль”, после этого документ будет доставлен в банк (рис. 4).

|

Замечание. Подтверждение документа может быть выполнено как сразу после подписания документа, так и позднее. В последнем случае Вы увидите документы в статусе «Требует подтверждения», выделяете их и при нажатии правой кнопкой мыши выбираете пункт «Подтвердить».

2. Принцип работы через клиентскую часть (off—line)

|

После создания документов, а также обычной для Вас процедуры подписи платежей и выполнения привычных для Вас действий во время повторной синхронизации и отправки платежей, появится дополнительное окно для подтверждения одноразовым паролем со списком созданных платежей. В этом списке выбираем документы для отправки и нажимаем на кнопку «Подтвердить» (рис.6).

|

|

После ввода пароля и нажатия кнопки «ОК», платежи переходят в статус «Доставлен» и отправляются на обработку в Банк.

С вопросами можно обращаться по телефону (8

Код безопасности OTP tlsgn

В настоящее время многие финансовые операции совершаются в сети Интернет. Крупнейшие продавцы размещают свой ассортимент на собственных веб-сайтах, что позволяет произвести покупку и оплатить ее всего в пару кликов.

Для онлайн шоппинга необходимы только карточка любого банка и подключение к Интернету.

Что означает ОТР tlsgn?

С такой системой безопасности сталкивался каждый, однако, далеко не все знают, что такое ОТP tlsgn. Чаще всего основной группой пользователей, которые используют такие пин-коды, являются удаленные трейдеры, майнеры или люди, которые часто совершают покупки в Интернете.

Название технологии OTP расшифровывается, как one time password, что в переводе обозначает «одноразовый пароль».

Он является дополнительной мерой защиты финансовых операций в Интернете. Работает он по принципу подтверждения личности клиента при авторизации на сайте или осуществлении транзакций, путем ввода одноразового идентификатора-пароля, который приходит на финансовый телефон абонента.

Как правило, пароли генерируются торговой площадкой или операционной системой iOS и Android. Главное преимущество такой формы двухфакторной авторизации – полная защита от мошенничества.

Если злоумышленник каким-либо образом и перехватит один из паролей на телефоне, это не даст ему полноценного доступа к базе (профилю) и прав администратора, так как после окончания сессии ему придется повторить мошенническую схему с перехватом кода доступа вновь.

Чаще уже после первого взлома владельцы счетов блокируют стороннее вмешательство, изменяют пароли и ограничивают доступ, поэтому повторные действия становятся практически невозможными.

Генерация паролей полностью рандомна – состоит из случайных чисел. Никакой определенной схемы прогнозирования последующих кодов нет.

Это также необходимо для защиты от хакерских атак. Однако, существуют разные алгоритмы реализации технологии ОТР, которые имеют похожую структуру, но имеют отличия в деталях:

Самый популярный способ распространения ОТР паролей – посредством СМС-сообщений.

Что делать, если приходит код безопасности ОТР tlsgn?

Всего существует 4 основных способа, при помощи которых ОТР пароли доставляются пользователю:

Если на телефон приходят оповещения о получении ОТР-паролей, существуют два варианта:

Двухфакторная авторизация – хороший метод защиты, однако далеко не совершенный, поэтому одноразовые пароли ни в коем случае нельзя передавать третьим лицам, диктовать по телефону или пересылать по почте.

Что такое одноразовый PIN-код и когда он нужен?

В России одноразовый пин-код чаще всего используют для удаленного управления банковскими операциями. Например, банки заблаговременно выдают своим клиентам скретч-карты или напечатанные списки с паролями, которые можно вводить для входа в свой банковский онлайн-кабинет или для подтверждения финансовой транзакции.

Однако более совершенные системы безопасности минимизируют возможные риски и дискомфорт, связанный с использованием двухфакторной авторизации и присылают СМС-сообщения с одноразовыми паролями на финансовый номер телефона клиента.

Одноразовые коды безопасности – продвинутый способ защиты от мошенничества, которые повсеместно используются банками и торговыми площадками. Они минимизируют риски и позволяют проводить финансовые операции в Интернете.

Личный кабинет Челябинвестбанка

Интернет-обслуживание давно вошло в практику банков. Челябинвестбанк также стремится не отставать от конкурентов, и поэтому в 2014 г запустил интернет-банк InvestPay. Этот сервис предлагает клиентам получать практически все услуги банка в удаленном режиме, без необходимости обращения в офис.

Какие возможности открывает личный кабинет Челябинвестбанк?

Больше нет необходимости спешить в офис, и стараться успеть до его закрытия. Практически все услуги банка можно получить прямо со своего компьютера или мобильного приложения. Среди основных возможностей сервиса можно выделить:

Как зарегистрироваться в личном кабинете?

Регистрация личного кабинета клиента производится только при его личном обращении в офис банка. Прибыв на место, от клиента потребуется предъявление паспорта для подтверждения его личности и заполнение заявления на подключение услуги. При заполнении заявления клиент сам выбирает себе логин для входа в систему. Пароль же будет выслан на адрес электронной почты, указанный в заявлении.

Вход в интернет-банк

Вход в интернет-банк осуществляется через сайт сервиса. Для авторизации, клиенту потребуется логин и пароль. Кроме того, система снабжена дополнительным параметром защиты.

При первой авторизации, после ввода логина и пароля, система запросит одноразовый код подтверждения, поступивший на номер телефона в виде смс-сообщения. В дальнейшем, дополнительный параметр защиты можно выбрать на свое усмотрение. Можно также проходить проверку с помощью одноразового смс-кода, а можно выбрать подтверждение через ОТР-токен или USB-токен. ОТР-токен и USB-токен – это компактные устройства для генерации одноразовых паролей. Получить такие устройства можно обратившись в банк.

Для входа с использованием ОТР-токена, понадобится на странице авторизации поставить пометку получения одноразового пароля в ОТР-токене. После ввода логина и пароля, и нажав кнопку «Войти», на станице появится окно для ввода одноразового пароля. Чтобы его получить, понадобится просто нажать кнопку на устройстве. На дисплее ОТР-токена отобразится код для подтверждения входа, который потребуется ввести в окно. А если авторизация выполняется с помощью USB-токена, то на странице авторизации следует сразу перейти по ссылке «Войти с помощью USB-токена». Далее, потребуется указать код токена, а после, сгенерированный им пароль.

Приложение

Для владельцев мобильных устройств на базе Android и IOS доступно приложение банка Invest Pay. Это приложение вмещает в себя все возможности личного кабинета. Кроме того, программа оснащена удобным геопозиционированием с поиском ближайших офисов и устройств самообслуживания банка.

Как перевести деньги через личный кабинет Челябинвестбанк?

Через личный кабинет клиенты банка могут осуществлять как внутренние переводы между своими счетами, так и переводы в другие банки, и бюджетные организации. Для выполнения перевода на главной странице понадобится раскрыть вкладку «Переводы». Затем, следует выбрать направление перевода и, руководствуясь предложенным инструкциям, указать все запрашиваемые реквизиты и выполнить перевод.

Как отправить заявку на кредит через интернет-банк

Перейдя во вкладку «Кредиты», можно не только просмотреть существующие кредиты, но и подать заявку на получение нового. Для этого следует перейти в блок «Предложения по кредитам». Здесь будет отображена информация с действующими предложениями и условиями по кредитным продуктам. Для подачи заявки на получение кредита понадобится нажать кнопку «Подать заявку». Клиенту будет предложено заполнить анкету и отправить заявку. После подачи заявки, она будет отправлена на рассмотрение в банк.

Онлайн-поддержка в личном кабинете

Клиенты банка могут обращаться к помощи консультантов прямо через свой личный кабинет. Чтобы задать вопрос консультанту, понадобится раскрыть вкладку «Переписка с банком» и нажать «Новое обращение». В этом разделе клиенту будет предложено выбрать категорию обращения, указать его тему и ввести сам вопрос. Если пользователь хочет быть проинформирован о поступлении ответа, перед отправкой вопроса можно поставить галочку «Включить смс-уведомление об ответе». Ответ от банка будет находиться во вкладке «Диалоги».

Безопасность при использовании личного кабинета

Чтобы обезопасить себя и свои финансовые средства, банк рекомендует выполнять некоторые правила предосторожности. Так, переход в личный кабинет должен выполняться только с официального ресурса либо по вводу адреса сайта в адресную строку вручную. Пароль не должен попадать в руки третьих лиц и даже близких людей. Смену пароля рекомендуется производить не реже 1 раза в месяц. Устройство, с которого осуществляется вход в личный кабинет, должно иметь установленную лицензионную версию антивирусной программы.

Отключение интернет-банка

Если клиент больше не использует личный кабинет, то он может отключить предоставленную услугу. Для отказа от использования интернет-сервиса потребуется обратиться в офис банка. Услуга может быть предоставлена только при предъявлении паспорта.

Обзор систем аутентификации на основе одноразовых паролей (one-time password)

При предотвращении вторжений злоумышленников одной из важнейших мер по усилению безопасности являются системы многофакторной аутентификации. Среди наиболее эффективных подходов — метод одноразовых паролей (One-Time Password, OTP). Однако до сих пор ведутся споры о том, насколько его преимущества превышают недостатки. Представляем обзор глобального и российского рынков систем аутентификации с применением одноразовых паролей.

Введение

Всё чаще появляются новости о новых попытках взлома той или иной организации, и иногда успешные попытки приводят к необратимым последствиям, начиная с компрометации критически важных данных и заканчивая штрафами и прочими неприятными последствиями вплоть до требований многомиллионного выкупа (как в случае с Garmin). С появлением в нашей жизни карантина и всеобщим переходом на удалённый режим работы у злоумышленников появилось больше возможностей для манёвра, в связи с чем возросли потребности организаций в обеспечении безопасности сегментов сети. Особенно остро ощущается необходимость предотвращения несанкционированного доступа — усиления мер аутентификации пользователей.

Как известно, существует множество способов аутентификации (подробнее о них можно узнать в нашей статье). Одним из наиболее распространённых вариантов на сегодняшний день остаётся метод OTP (One-Time Password), о котором пойдёт речь в этом обзоре.

Для усиления мер защиты всё чаще применяется гибридный подход, подразумевающий использование нескольких факторов аутентификации. OTP может являться одним из них.

Алгоритм работы аутентификации с одноразовым паролем

OTP — это способ аутентификации, при котором пользователь получает пароль доступный только для одного сеанса входа или одной транзакции в информационной системе или приложении. В основу OTP заложен принцип, что генерируемый пароль действителен для одной сессии. Дополнительно он может быть ограничен по времени (обычно смена пароля осуществляется в течение 30–60 секунд).

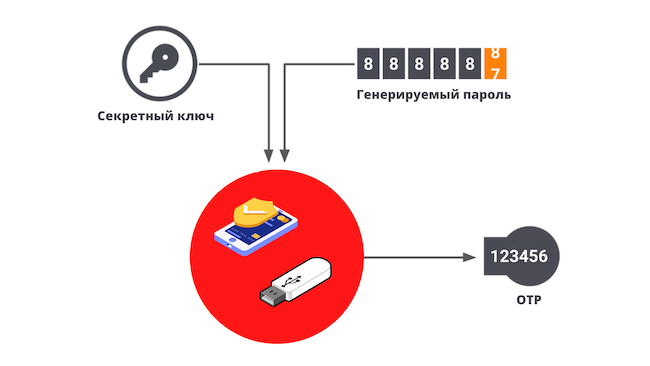

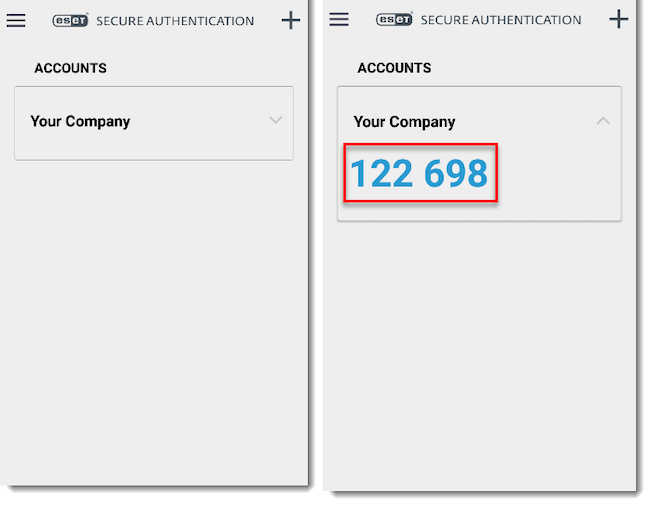

Рисунок 1. Принцип работы One-Time Password

Для расчёта пароля принимаются два параметра — секретный ключ (начальное значение для генератора) и текущее значение времени (или внутренний счётчик). Секретный ключ хранится одновременно как в самом устройстве, так и на сервере аутентификации. Средства для генерации одноразовых паролей условно можно разбить на две группы: либо у пользователя есть физические инструменты для такой генерации, например аппаратные устройства с экраном, ключи, мобильные приложения и т. д., либо пароли приходят по некоему каналу — в виде SMS-сообщения, пуш-уведомления и др.

Где применяется One-Time Password (OTP)

Двухфакторная аутентификация популярна во многих крупных организациях. Это обусловлено увеличением объёма онлайн-транзакций из-за перехода клиентов на цифровой банкинг, быстрым ростом электронной коммерции, использованием интернет-банкинга для покупки продуктов и прочих товаров. Также распространению строгой аутентификации способствуют запуск платёжных систем в режиме реального времени и внедрение POS-систем в торговых точках для удобства пользователей.

OTP, как один из факторов, широко применяется в банковском секторе, в приложениях электронной коммерции. Многие из нас почти ежедневно сталкиваются с этой технологией, например, при попытке перевести деньги с карточки (одноразовый пароль приходит в SMS-сообщении или в виде пуш-уведомления при попытке выполнить транзакцию).

Среди решений для OTP есть как коммерческие, так и полностью бесплатные. Многие поставщики предоставляют бесплатный доступ к OTP-приложениям с определёнными ограничениями (например, по количеству пользователей), и если возникнет потребность, можно будет приобрести версию с расширенными возможностями. Таким образом, технология защиты с OTP стала доступна каждому, кто хочет усилить защиту своих данных.

Мировой рынок One-Time Password (OTP)

За последнее десятилетие многие компании начали активно усиливать меры аутентификации. Количество организаций, применяющих многофакторную аутентификацию с использованием криптографии, утроилось для потребительских приложений и увеличилось почти вдвое для корпоративных. Во многом такой рост обусловлен развитием киберпреступности. Только за последние несколько лет произошёл ряд инцидентов, в результате которых были затронуты крупнейшие организации, такие как Facebook, Google, Garmin и другие.

Метод One-Time Password на сегодняшний день остаётся одним из самых распространённых на рынке двухфакторной аутентификации. К 2018 году этот сектор оценивался в 1,5 млрд долларов США из общих для рынка двухфакторной аутентификации 3,5 млрд. Согласно результатам исследования Market Research, к 2024 году он достигнет 3,2 (из 8,9) миллиарда долларов.

Мировой рынок токенов OTP сегментирован по типу, технологии и отрасли. Так, устройства можно разделить на две основные группы — физические (hard tokens) и программные (soft tokens). В зависимости от типа физического устройства есть сегменты токенов SIM, USB-токенов, мини-токенов. По типу технологии выделяются секторы физических устройств с поддержкой NFC и биометрических токенов. Программные устройства представляют собой приложения для генерации одноразовых паролей, которые могут быть встроены в платформы двухфакторной аутентификации. Приложения устанавливаются на ноутбук, планшет или мобильное устройство. В зависимости от отрасли рынок OTP делится на сектор банковских, финансовых и страховых услуг (BFSI), розничную торговлю, правительство, «оборонку» и другие.

Технология OTP уже давно используется на мировом рынке, и долгое время одноразовые пароли передавались через SMS и пуш-уведомления. Однако на сегодняшний день многие компании и авторитетные источники призывают отказаться от такого типа передачи OTP в пользу методов, при которых пользователь имеет на руках устройство для генерации одноразовых паролей (например, токен или приложение). Не так давно Microsoft обнародовала заявление о том, что предприятиям следует отказаться от OTP, отправляемых с помощью SMS и голосовых вызовов. Согласно сообщению в блоге директора по информационной безопасности Microsoft Алекса Вайнерта, предприятиям настоятельно рекомендуется усилить свои решения, отказавшись от незашифрованных методов многофакторной аутентификации, таких как одноразовые пароли через SMS (поскольку они могут быть перехвачены или подвержены фишинговой атаке).

В 2016 г. в Минкомсвязи РФ также заявляли о том, что стоит отказаться от SMS-сообщений в пользу других методов, например отправки пуш-уведомлений. В особенности эта рекомендация относится к банковскому сектору.

Мировой рынок двухфакторной аутентификации является высококонкурентным, при этом безопасность и конфиденциальность данных играют центральную роль для клиентов и заказчиков. Разработка мер по предотвращению проникновения вредоносных программ и других угроз, вероятно, будет способствовать развитию продуктов, соперничество между игроками неизбежно усилится. Основными участниками мирового рынка двухфакторной аутентификации являются Thales, Symantec, RSA, Fujitsu, Suprema, Google и многие другие.

Наиболее активно используемые на сегодняшний день OTP-решения будут рассмотрены ниже.

Российский рынок One-Time Password (OTP)

Среди отечественных вендоров самым популярным является компания «Аладдин Р. Д.», предлагающая платное решение для организаций. Также на российском рынке представлены средства аутентификации с OTP от Rainbow Technologies, «Яндекса», TeddyID и других поставщиков, но они занимают незначительную долю рынка. Среди пользователей популярны бесплатные приложения с OTP, такие как Google Authenticator или Microsoft Authenticator.

Наиболее популярные системы OTP

В данном разделе будут рассмотрены наиболее часто используемые продукты и платформы с поддержкой OTP, разделённые на две группы в зависимости от их типа применения: корпоративные и пользовательские.

Пользовательские продукты

Эти разработки предназначены для персонального применения, однако они могут быть использованы также в составе сторонних систем.

Google Authenticator

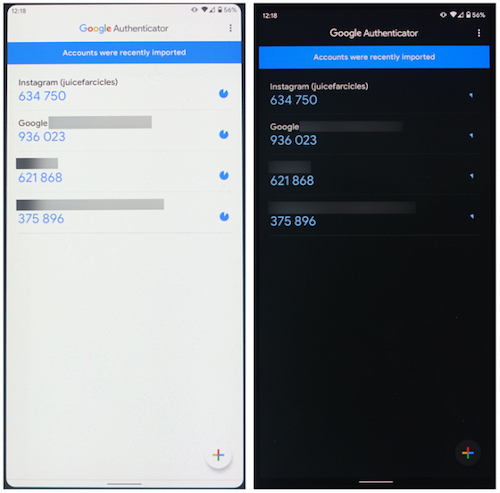

Приложение OTP от Google является самым простым и интуитивно понятным в использовании по сравнению с остальными. Оно отвечает за генерацию 6- или 8-значных кодов, может быть интегрировано со сторонними приложениями, например менеджерами паролей. С недавних пор приложение позволяет переносить учётные записи с одного устройства на другое. Инструмент экспорта-импорта создаёт QR-код, который потребуется отсканировать на устройстве-получателе.

Рисунок 2. Интерфейс Google Authenticator

К достоинствам программы можно отнести:

К недостаткам программы можно отнести ограниченные функциональные возможности.

Подробнее с продуктом можно ознакомиться здесь.

Яндекс.Ключ

Компания «Яндекс» запустила механизм двухфакторной аутентификации и приложение «Яндекс.Ключ», генерирующее на мобильном устройстве код доступа к аккаунту на «Яндексе». Можно сказать, что приложение очень напоминает рассмотренный выше Google Authenticator. Для доступа к приложению нужен четырёхзначный PIN, срок действия одноразового пароля составляет 30 секунд. Также доступна авторизация в приложении с помощью QR-кода.

Рисунок 3. Интерфейс «Яндекс.Ключа»

К достоинствам программы можно отнести:

К недостаткам программы можно отнести не вполне удобный для использования с большим количеством токенов интерфейс.

Подробнее с продуктом можно ознакомиться здесь.

Корпоративные продукты

Аппаратные токены OTP

JaCarta WebPass

Устройство российского производителя позволяет реализовать двухфакторную аутентификацию пользователя в защищённых информационных системах с использованием одноразового или многоразового пароля. JaCarta WebPass может работать совместно с автономным высокопроизводительным сервером аутентификации JaCarta Authentication Server для обеспечения безопасного подключения к шлюзам удалённого доступа (Microsoft, Citrix, Palo Alto, Check Point, VMware, Fortinet и др. — список постоянно пополняется), корпоративным системам (CRM, порталы, электронная почта и т. д.), в том числе Microsoft SharePoint и Microsoft Outlook Web App, веб-приложениям, сайтам и облачным сервисам, системам дистанционного банковского обслуживания.

Рисунок 4. USB-токен JaCarta WebPass

К достоинствам JaCarta WebPass можно отнести:

Стоит отметить, что токен имеет широкую функциональность (например, доступно создание и защищённое хранение сложных многоразовых паролей).

Подробнее с продуктом можно ознакомиться здесь.

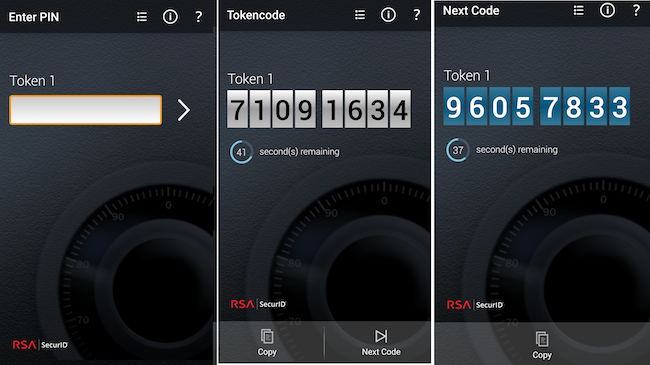

RSA SecurID

Генератор (брелок) содержит встроенные высокоточные часы, которые каждые 60 секунд используются для вычисления нового пароля. Второй параметр, применяемый для генерации одноразового пароля, — вектор начальной инициализации (Seed). Он «прошивается» в генераторе при его производстве. Для аутентификации сервер Authentication Manager вычисляет текущий пароль пользователя используя показания системных часов и начальный вектор инициализации (с каждым аппаратным токеном поставляется файл с Seed, который загружается на сервер).

Рисунок 5. Токен RSA

В последнее время вместо токенов всё чаще используется приложение для смартфона.

Рисунок 6. Интерфейс приложения RSA SecurID

SecurID используется для защиты VPN, беспроводных сетей, веб-приложений, порталов дистанционного банковского обслуживания, терминальных серверов Citrix и Windows, доступа привилегированных пользователей, локального доступа к рабочим станциям.

Основное достоинство системы заключается в том, что SecurID «из коробки» работает с более чем 350 партнёрскими продуктами, включая веб-серверы (Oracle Application Server, Microsoft IIS, Apache и др.), VPN и прочие сетевые устройства (Cisco, Check Point, Microsoft и др.), терминальные серверы (Citrix, Microsoft), ОС Windows. Есть API, позволяющее встроить SecurID практически в любую систему.

Подробнее с продуктом можно ознакомиться здесь.

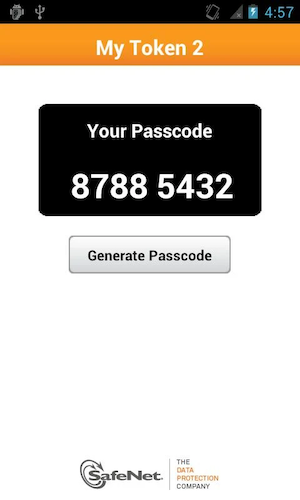

SafeNet

SafeNet OTP от Thales — это аппаратные токены OTP, которые обеспечивают возможности двухфакторной аутентификации для широкого спектра ресурсов и поддерживают функции протоколов OATH TOTP и HOTP. Компания представила несколько токенов: SafeNet OTP 110 (основным отличием является водонепроницаемый корпус), SafeNet eToken Pass и SafeNet Gold (в этой версии реализован дополнительный механизм защиты в виде пользовательского PIN). Существуют также OTP-карты SafeNet (OTP Display Card), которые взаимодействуют с SafeNet Trusted Access — сервисом управления облачным доступом, который предлагает технологию единого входа, защищённого детальными политиками доступа.

Рисунок 7. Пример токена SafeNet OTP 110 и смарт-карты SafeNet

К достоинствам SafeNet можно отнести:

В качестве недостатков следует отметить:

Подробнее с продуктом можно ознакомиться здесь.

Приложения и платформы с возможностью аутентификации через OTP

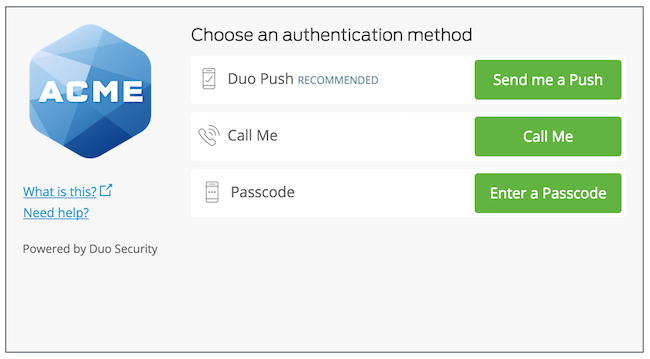

Duo Security

Duo Security — система многофакторной аутентификации, реализованная по облачной модели. В настоящее время поглощена Cisco. Помимо широко распространённой корпоративной версии системы, которая также позволяет решать административные задачи, существует бесплатная версия для домашнего использования. Приложение Duo Mobile даёт возможность выбора удобного метода аутентификации: телефонный звонок, SMS-сообщение, код Duo Mobile, Duo Push, электронный ключ.

Рисунок 8. Пример окна аутентификации Duo

К достоинствам DUO Mobile можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

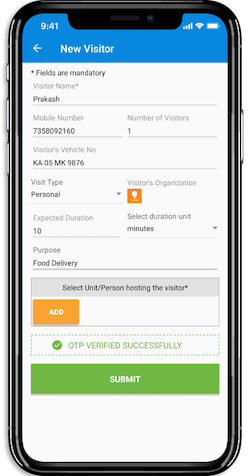

ESET Secure Authentication

ESET Secure Authentication (ESA) предлагает пользователю большое количество способов доставки одноразовых паролей, начиная от SMS‑сообщений и заканчивая аппаратными токенами и пуш‑уведомлениями. Кроме того, когда пользователь получает пуш-уведомление на мобильное устройство или смарт-часы, в сообщении указывается, с какого IP-адреса производится подключение к ресурсам. Также есть возможность внести доверенные IP-адреса (подсети) пользователей в списки исключений, позволяя им подключаться к корпоративным ресурсам только по логину и паролю.

Рисунок 9. Интерфейс ESET Secure Authentication

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с решением можно ознакомиться в нашем обзоре.

GateKeeper Enterprise

Ещё одно решение для многофакторной аутентификации с OTP — это GateKeeper. Помимо стандартных функциональных возможностей здесь представлена автоматическая блокировка устройства при уходе сотрудника с рабочего места. Корпоративный вариант системы позволяет осуществлять интеграцию с другими системами безопасности и аутентификации, такими как Azure AD ADFS.

Рисунок 10. Внешний вид приложения GateKeeper

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

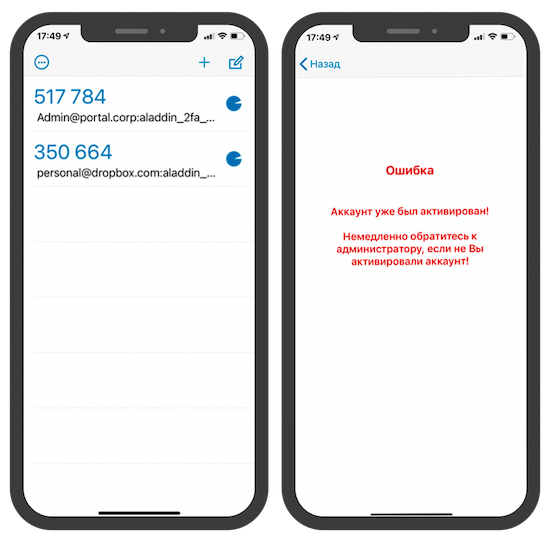

JaCarta Authentication Server (JAS) + Aladdin 2FA

JaCarta Authentication Server (JAS) — автономный высокопроизводительный сервер аутентификации, поддерживающий работу как c аппаратными OTP-токенами (например, JaCarta WebPass), так и с мобильными приложениями, реализующими функциональность OTP-токенов: Aladdin 2FA, разработанным компанией «Аладдин Р. Д.», а также сторонними продуктами, например Google Authenticator, «Яндекс.Ключом» и любыми другими работающими по такому же стандарту. Совместное использование JAS с Aladdin 2FA позволяет обеспечить повышенный уровень защищённости.

Преимущества использования JAS:

JAS зарегистрирован в Едином реестре российских программ для электронных вычислительных машин и баз данных (№ 2128).

Aladdin 2FA — мобильное приложение для генерации одноразовых паролей по времени (TOTP) или по событию (HOTP). По функциональным возможностям приложение Aladdin 2FA — такое же простое и интуитивное, как Google Authenticator, однако при корпоративном использовании Aladdin 2FA совместно с сервером аутентификации JaCarta Authentication Server приложение надёжно защищает передаваемый пользователю секрет. Кроме того, Aladdin 2FA защищает аккаунт (данные для генерации одноразовых паролей) от клонирования при передаче и активации.

Рисунок 11. Интерфейс приложения Aladdin 2FA и сообщение о невозможности повторной активации аккаунта

Aladdin 2FA позволяет защитить данные приложения при помощи биометрии или PIN-кода. Самостоятельно попробовать и сравнить различные сценарии работы приложения Aladdin 2FA (открытый по аналогии с Google Authenticator и защищённый Aladdin 2FA) можно на демо-портале.

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

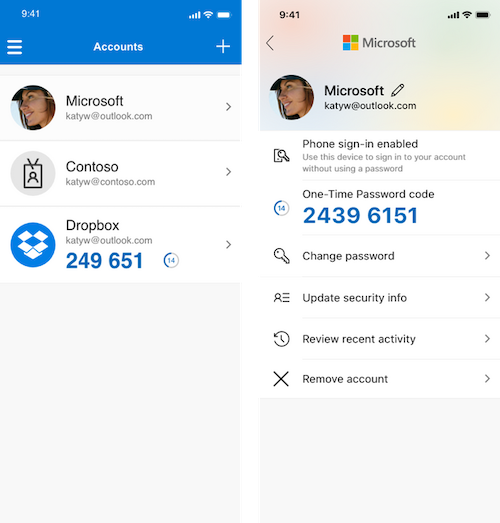

Microsoft MFA

Этот комплекс аутентификации входит в экосистему сервисов Microsoft Azure и Office 365. Когда пользователь входит в приложение или службу и получает запрос многофакторной аутентификации, он может выбрать одну из зарегистрированных форм дополнительной проверки: приложение Microsoft Authenticator, токен оборудования OATH, SMS, голосовой звонок.

Рисунок 12. Интерфейс приложения Microsoft Authenticator

Также система интегрируется с Active Directory, что позволяет легко внедрять её на уровне предприятия при условии использования доменной службы Microsoft, и может функционировать в качестве отдельного облачного сервиса.

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

Multifactor

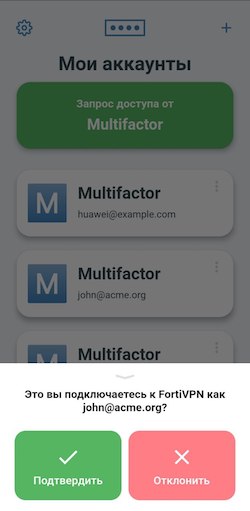

«Мультифактор» — облачная система многофакторной аутентификации с поддержкой корпоративного SSO для любого количества пользователей и информационных ресурсов. Система предназначена для защиты сайтов, приложений, VPN- / VDI- / RDP-соединений, Windows- и Linux-инфраструктуры дополнительным фактором доступа.

В мобильном приложении реализована технология интеллектуальной адаптивной аутентификации с комбинацией пуш-запроса доступа в одно касание и одноразового TOTP-кода для обеспечения максимальной безопасности и удобства использования.

Рисунок 13. Интерфейс приложения Multifactor

К достоинствам приложения Multifactor можно отнести:

К недостаткам системы можно отнести следующее:

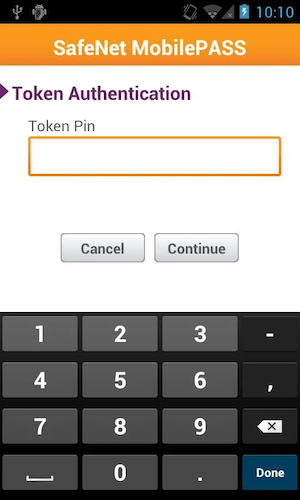

SafeNet Authentication Services

SafeNet Trusted Access (STA) — это облачное решение, которое упрощает управление доступом как к облачным службам, так и к корпоративным приложениям. STA поддерживает методы аутентификации OTP через пуш-уведомление в приложении, через SMS или с использованием аппаратных токенов.

Приложение для генерации OTP SafeNet MobilePASS совместимо с широким спектром мобильных клиентов, а также обеспечивает удобство управления системами удалённого доступа, такими как VPN, приложениями Citrix, облачными приложениями и веб-порталами.

Рисунок 14. Интерфейс приложения SafeNet MobilePASS

Также помимо MobilePASS в качестве приложения для генерации OTP в STA можно использовать Google Authenticator.

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Недостатки технологии One-Time Password (OTP)

Как и любая другая технология, OTP имеет ряд изъянов, которые стоит принять во внимание.

Выводы

Подводя итог, следует отметить, что технология One-Time Password многократно повышает устойчивость информационной системы к атаке в сравнении с традиционными статическими парольными фразами. Для повышения общего уровня безопасности предпочтительнее сочетать OTP с другими методами, такими как биометрия или PIN.

Системы, которые присылают одноразовые пароли на телефон, небезопасны. Более правильный способ — использование аппаратных устройств. Мобильные приложения — это компромисс между безопасностью и удобством.