что сейчас было с интернетом

В России заблокировали браузер Tor. Как власти это объясняют и скажется ли блокировка на простых россиянах?

Попытки заблокировать анонимный браузер Tor в России остались практически незамеченными большей частью жителей страны. Причиной тому может быть не только невысокая в масштабах всей страны популярность этого способа выхода в даркнет, но и то, что россияне, пользующиеся браузером Tor, который традиционно ассоциируется с наркоторговцами, продавцами поддельных документов и киллерами, вряд ли будут высказывать недовольство публично. В том, что ищут россияне в даркнете и почему с тем, что анонимный браузер опасен, согласны даже его пользователи, разбиралась «Лента.ру».

Уйти от ответственности

Блокировка Tor в России официально началась 7 декабря, хотя первые данные о недоступности браузера появились еще в первый день зимы. Формально Роскомнадзор ограничил доступ к главной странице сайта браузера по решению Саратовского районного суда: «На основании судебного решения ресурс внесен в Единый реестр запрещенной информации. Основанием стало размещение на указанном сайте информации, обеспечивающей работу средств, предоставляющих доступ к противоправному контенту».

Однако на самом деле проблемы возникли и с загрузкой самого браузера. Тем, кто хотел с его помощью выйти в даркнет, пришлось пользоваться встроенными механизмами Tor — так называемыми «мостами», обеспечивающими анонимное соединение. С помощью «мостов» пользователи из стран, которые начали борьбу с даркнетом намного раньше, могли обманывать интернет-провайдеров и обходить блокировку. В одних государствах, например, в Китае, Tor используют в основном хакеры, в других, к примеру, в Туркменистане, анонимным браузером больше интересуются те, кто хочет узнать альтернативные мнения о происходящих в мире событиях. А руководство Ирана вообще считает, что Tor — главное пристанище террористов. В России своя специфика: здесь Tor используют в основном продавцы наркотиков и их клиенты.

Именно анонимность, которая обеспечивается так называемой onion-маршрутизацией, делает Tor настолько привлекательным. В даркнете можно найти способ удовлетворить практически любые физиологические и психологические девиации — поэтому в России не зря считают, что так тщательно скрывать свою личность в интернете стремятся в основном люди, совершающие противоправные действия.

«Любые анонимные действия в реальной жизни или в сети интернет всегда представляют собою попытку уйти от ответственности. Очень часто подобные браузеры-анонимайзеры совершенно осознанно используются для совершения противоправных и преступных действий, в том числе — незаконных операций с персональными данными граждан, мошенничества, кибербуллинга», — констатирует заместитель председателя совета по развитию цифровой экономики при Совете Федерации Ирина Рукавишникова.

Пристанище хакеров и наркоторговцев

Доступ к даркнету по мере роста популярности расположенных в нем ресурсов упростился донельзя. Криминалу была нужна фундаментальная технология, которая делала бы покупку запрещенных веществ или просмотр шок-контента настолько же простым, как использование онлайн-кинотеатров или вызов курьера с едой на дом. Таким фундаментом стал анонимный браузер, который, как полагают отдельные специалисты, появился не без участия западных спецслужб.

Фото: Константин Михальчевский / РИА Новости

«Tor Project был создан по заказу ЦРУ для американских шпионов, чтобы они могли общаться в закрытом режиме. Никто этого не скрывает. Долгое время он развивался с помощью квазиобщественных организаций и при участии разведки. В какой-то момент туда пустили китайских диссидентов. Это тоже проект ЦРУ. Постепенно туда набилось много разных криминальных групп», — говорит гендиректор компании «Ашманов и партнеры», член СПЧ Игорь Ашманов, который сравнивает Tor с неблагополучным районом, «в который не заходит полиция и куда приличным людям лучше не соваться».

Полная анонимность, которую дает Tor и которую пока нельзя обойти программно-аппаратными средствами, серьезно затрудняет работу правоохранителей. Даже если заказчика того или иного преступления поймают, он никогда не назовет имя исполнителя, потому что просто его не знает. Так же, как и киллер не расскажет ничего о том, кто заплатил ему денег за устранение жертвы.

Ярче всего это проявилось на примере крупнейшего в мире онлайн-маркетплейса наркотиков, который процветает и находится в российском сегменте даркнета. Производители запрещенных веществ не знают имен перекупщиков и никогда не видели их. Перекупщики не знакомы с представителями наркомагазинов, которые в свою очередь на анонимных условиях общаются с наркокурьерами. Понятно, что в такой модели и самим наркопотребителям, которые собирают оставленные кладменами рядом с их домами закладки, ничего не угрожает: пройти по улице 10 минут и не привлечь внимание полиции — совсем не сложно.

Отсюда и фантастические показатели роста объемов транзакций, проходящих через этот даркнет-рынок в виде криптовалюты. Если в 2016 году он составлял 9,3 миллиона долларов, то по итогам 2020 года возрос уже до 1,4-2 миллиардов: в 215 раз всего за четыре года.

Другая возможность, которую предоставляют пользователям анонимные сети, — безнаказанный обмен детской порнографией. Десятки тематических форумов, регистрация на которых отнимает считаные минуты и не требует предоставления персональных данных, предлагают терабайты фото и видео.

Кроме того, в России даркнет уже давно стал пристанищем профессиональных хакеров и кибермошенников самых разных специализаций. Именно на хакерских и кардерских форумах всплывают огромные базы с персональными данными жителей России, которые преступники используют для совершения мошеннического обзвона или даже для прямой кражи денег с банковских счетов.

Тотальные ограничения

Проблемы, которые породило использование браузера преступниками, признают не только политики. Хотя отдельные западные медиа и считают, что Россия пытается за счет блокировки Tor перейти к тотальному контролю над интернет-пространством, многие российские IT-эксперты с этим не согласны. Даже специалисты, которые традиционно настороженно относятся к любого рода попыткам госрегулирования своей отрасли, разделяют мнение государства и подтверждают: опасность, которую таит в себе даркнет, слишком велика, поэтому игнорировать эту проблему и дальше нельзя.

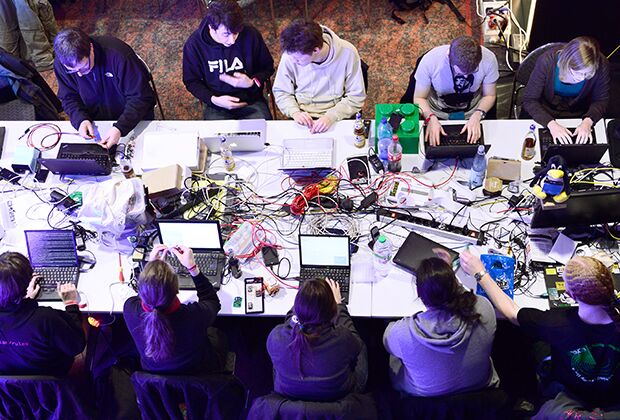

Фото: Patrick Lux / Getty Images

«Думаю, в России не стоит задача тотального ограничения граждан. Скорее, речь идет об ограждении россиян от нежелательного контента, поэтому даже неполная блокировка даст положительный эффект для общества», — считает генеральный директор Security Vision Руслан Рахметов. — Эффективность этого шага можно будет оценить только на более продолжительном отрезке времени. В любом случае даже частичная блокировка уже даст эффект. Как минимум она станет преградой к поиску запрещенного контента».

Смысл всех этих блокировок — не заблокировать все, это просто невозможно. Государство пытается серьезно повысить уровень сложности обхода блокировки, чтобы у 95 процентов пользователей работа с браузером Tor вызывала значительные проблемы

Профильные эксперты в целом положительно оценивают действия Роскомнадзора касательно Tor — и это при том, что блокировка стала не спонтанным шагом, а продолжением политики последних лет, включавшей в себя ограничение доступа к VPN-сервисам, анонимайзерам и другим сервисам, не соблюдающим требования российского законодательства.

Как блокировка скажется на россиянах

Разработчики браузера на своем уже заблокированном сайте отмечают, что Россия занимает второе место в мире по количеству пользователей Tor. Речь может идти примерно о 300 тысячах человек. В масштабах всего государства это, конечно, немного. Однако эти данные только подтверждают особый характер Tor: применяется преступниками и для преступников.

Логично предположить, что блокировка доступа к наркомагазинам, хакерским форумам или контенту с детской порнографией вряд ли отразится на тех, кто не интересуется этими тематиками. Способы обхода блокировок им тоже вряд ли пригодятся — искать их скорее будут те, кто интересуется подобными товарами и контентом. Впрочем, пользователи Tor делают это достаточно тихо: в клирнете (законной версии интернета) большого скандала из-за блокировки браузера не произошло. Пользователи обычного интернета не интересуются анонимным браузером, а пользователи Tor не стремятся об этом распространяться, чтобы не привлечь к себе внимание правоохранительных органов.

Фото: Олег Харсеев / Коммерсантъ

«Я никогда не был сторонником блокировок, но в случае с Tor других вариантов просто не вижу. Его разработчики ставили своей целью борьбу с цензурой, но по факту Tor стал основой инфраструктуры даркнета. Убежден, что большинство пользователей Tor применяют его исключительно для незаконных действий: доступа к противоправной информации, покупки или продажи запрещенных веществ, номеров кредитных карт, ворованных данных, нелегальных услуг, — признается депутат Госдумы Антон Горелкин. — В общем, Tor для меня (и, думаю, для всех здравомыслящих людей) — это абсолютное зло, с которым нужно бороться максимально жестко и бескомпромиссно».

Логичность шага, предпринятого государством, признают даже сами пользователи даркнета. В обсуждениях на специальных форумах они называют ограничение доступа к Tor закономерным. Правда, о нарушении свобод там всерьез не говорят: люди, живущие по правилам преступного мира, понимают, почему власти пытаются ограничивать их деятельность.

Интернет-чума XXI века. «Яндекс» пережил крупнейшую кибератаку в истории. Что за ней стоит и почему россияне в опасности?

Фото: David Paul Morris / Bloomberg / Getty Images

В среду, 8 сентября, стало известно, что на «Яндекс» совершили самую мощную в истории интернета кибератаку, которую специалистам компании удалось отразить. Российский техногигант был атакован ботнетом, получившим название Mēris, что в переводе с латышского означает «чума». Этот тип угроз не так известен обычному пользователю, как ворующие деньги трояны или вирусы, следящие за пользователями через камеры смартфонов. Однако на самом деле проблема касается сотен тысяч простых россиян. «Лента.ру» разобралась в масштабах угрозы.

Стать частью ботнета

Алексей — достаточно известный в узких кругах специалист по информационной безопасности, который внезапно для себя обнаружил, что несколько месяцев не замечал заражения собственного ноутбука. Именно поэтому он просит не раскрывать ни своего настоящего имени, ни компании, которую он сейчас представляет.

Больше года его относительно новый домашний ноутбук периодически терял в производительности и вел себя подозрительно: самопроизвольно отключались кулеры, только что открытый браузер моментально вылетал, устройство выдавало ошибки, перегружало сеть и само по себе уходило в длительные перезагрузки.

В прошлые выходные сотрудники «Яндекса» отразили самую мощную в истории интернета атаку.. Фото: Валерий Мельников / РИА Новости

«Мне кажется, даже далекий от мира технологий человек заподозрил бы неладное, — с грустью констатировал Алексей. — Но все это совпало с началом пандемии, было много работы, пытались обеспечить безопасную удаленную работу для тысяч сотрудников одной из крупнейших российских компаний. Когда нагрузка снизилась — сел анализировать сетевую активность и понял, что ноутбук стал частью ботнета».

«Возможно, и ваше устройство уже в каком-нибудь ботнете»

Если ноутбук стал частью ботнета, решение этой проблемы на отдельно взятом устройстве не устранит ее в глобальных масштабах. Ботнеты — куда более серьезная угроза, чем об этом принято думать. И главная «хитрость дьявола» в том, что элементами этой угрозы становятся люди, которые никогда в жизни не слышали этого термина.

«Ботнет — это сеть, состоящая из взломанных устройств, владельцы которых не догадываются о том, что они взломаны. Это могут быть девайсы умных домов или интернета вещей, а также домашние маршрутизаторы и точки доступа», — перечисляет Александр Ахремчик, ведущий аналитик центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет».

Безопасности таких устройств, как правило, уделяется очень мало внимания, отмечает специалист. «Зачастую на них стоят стандартные пароли или старые прошивки, поэтому их очень легко взломать и сделать частью ботнета. Вспомните, какой пароль стоит у вас на домашнем роутере: если ответ — «стандартный», то, возможно, и ваше устройство уже в каком-нибудь ботнете», — добавляет Ахремчик.

Когда речь идет о заражении компьютеров простых людей, а не корпоративных сетей, разница между ботнетом и другими популярными вирусами в том, что условный троян практически моментально попытается похитить данные банковской карты или пароли от социальных сетей. Ботнет же просто захватывает контроль над устройством. С этого момента оно ждет команды от того, кто им теперь управляет.

«Создатель ботнета старается нарастить количество устройств хотя бы до 10-100 тысяч, — объясняет Павел Коростелев, руководитель отдела продвижения продуктов компании «Код Безопасности». — После этого можно проводить атаку, которая пошагово выглядит следующим образом: оператор через административную консоль ботнета отдает команду всем устройствам сети. Команда доставляется на устройства через интернет и с помощью заранее заложенного кода выполняется. Перед ботнетом может стоять задача отправки трафика, или запроса на определенный адрес, или выполнение злонамеренного кода, когда требуется взлом конкретного ресурса».

Результатом выполнения команды на сотнях тысяч устройств чаще всего становится DDoS-атака. Чем больше звеньев в зараженной цепи, тем сложнее жертве отбиться. Теоретически можно создать такой ботнет, от которого вообще нельзя защититься. Если он нападет, то обязательно пробьет бреши в обороне компании. Проблемы можно будет устранить, но это займет много времени, в лучшем случае — часы. Этим и пользуются хакеры: плотная атака парализует работу, нарушая все внутренние и внешние бизнес-процессы. И чем крупнее компания, тем большие убытки она понесет.

«Ботнеты можно сравнить с редкими заболеваниями»

Россия достаточно прочно входит в топ-10 наиболее зараженных ботнетами стран. Традиционные лидеры этого рейтинга — самые густонаселенные государства (Индия и Китай занимают первые два места), а также страны с меньшим населением, но высоким уровнем проникновения технологий (США, Бразилия, Великобритания).

«Порт приписки» ботнета формально ничего не говорит о том, кто использует его в своих целях. Например, в Индии практически нет хакерских группировок, способных осуществлять атаки глобального масштаба. Это значит, что большей частью зараженных устройств почти наверняка управляют из других стран.

Суть заключается в том, чтобы перегрузить атакуемый хост или канал связи запросами, чтобы у него не осталось ресурсов на обработку запросов от легитимных пользователей

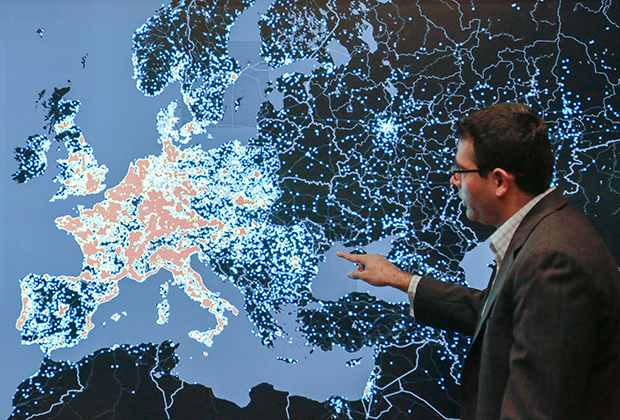

В России проблема касается не только жителей городов, считающихся технологическими лидерами. На постоянно обновляемой карте активности ботнетов можно встретить и зараженные устройства, находящиеся где-то на российско-монгольской границе, и управляющие сетью серверы из Забайкалья.

Еще одна особенность ботнетов — в том, что нельзя точно сказать, сколько именно девайсов заражено в каждой конкретной стране. Например, на момент написания этого материала специальные ресурсы сообщали, что на территории России таких устройств около 300 тысяч. Однако в список попали только те девайсы, которые проявляли активность на момент проведения подсчетов. Реальная цифра может быть в десятки раз больше.

Китай остается одним из мировых лидеров как по числу киберпреступных группировок, так и по количеству устройств, входящих в различные ботнеты.. Фото: ISAS / JAXA / AP

«Это настоящая интернет-чума XXI века, — говорит Алексей. — Масштабы заражения настолько велики, и их настолько легко скрыть, что ботнеты можно сравнить с редкими заболеваниями, у которых инкубационный период достигает нескольких десятилетий».

Кто атаковал «Яндекс»

Ответа на этот вопрос нет, и вряд ли его удастся получить в обозримом будущем. По итогам атаки специалисты «Яндекса» опубликовали на «Хабре» большой обзор с описанием технических деталей нападения. Кстати, на следующий день был атакован и сам «Хабр», но там масштабы были меньше.

В самой стратегически важной части исследования специалисты «Яндекса» рассказали о количестве устройств в сети ботнета, атаковавшего компанию. «Мы собрали данные о 56 тысячах атакующих устройств. Но мы предполагаем, что истинное количество значительно больше — вероятно, более 200 тысяч устройств. Полная сила ботнета не видна из-за ротации устройств и отсутствия у атакующих желания показывать всю имеющуюся мощность. Более того, устройства в ботнете являются высокопроизводительными, а не типичными девайсами интернета вещей, подключенными к сети Wi-Fi. С наибольшей вероятностью ботнет состоит из девайсов, подключенных через Ethernet-соединение, — в основном сетевых устройств», — отметили в «Яндексе».

Установлено, что в атаке принимали участие устройства из десятка стран, и Россия в этом перечне не была лидером. Отметились практически все страны из топ-10 по уровню заражения: Индия, Китай, Бразилия, США, Индонезия, Ирак.

Злоумышленники могут скрывать свое местоположение, проводя атаки с ботов, которые находятся в разных странах

В истории интернета встречались сети с большим числом зараженных устройств. Самым масштабным ботнетом был Storm, созданный, судя по косвенным признакам, в России (кстати, многие самые известные ботнеты имеют или постсоветские корни, или строчки кода на русском языке). Пик его активности пришелся на первое десятилетие века, а размеры исчислялись десятками миллионов компьютеров.

«Сравнивая атаку на «Яндекс» с другими серьезными ботнетами, велик соблазн сказать, что 200 тысяч — это вообще не угроза в сравнении с сетями из миллионов устройств, — говорит Алексей. — Но очень важно понимать, что атака 30 миллионов девайсов из 2007 года и атака 200 тысяч сейчас вполне сопоставимы по мощности, слишком серьезно изменились технологии и возможности устройств за полтора десятилетия».

В последние пару недель мы стали свидетелями разрушительных DDoS-атак в Новой Зеландии, США и России. Все эти атаки мы ассоциируем с ботнетом Mēris. В настоящий момент он может перегрузить практически любую сетевую инфраструктуру, включая некоторые сети высокой надежности, специально созданные, чтобы выдерживать подобную нагрузку

«Многие владельцы сдают в аренду мощности своих ботнетов другим преступникам и берут за это определенное вознаграждение, — рассказывает Ахремчик. — Таким образом одни злоумышленники получают прибыль от своей сети ботов, а другие — достигают цели, которой может быть вывод ресурса конкурента из строя, вымогательство, распространение вредоносного программного обеспечения или даже политический протест (хактивизм). В ряде случаев такие атаки — это демонстрация возможностей и способ заявить о себе, чтобы подогреть интерес к услугам нового ботнета. То есть проводить ее могут сами владельцы, а не какой-то заказчик. Скорее всего, скоро мы узнаем о том, что в даркнете злоумышленники предлагают услуги нового ботнета с невиданной до сегодняшнего дня мощностью».

Управлять самым страшным ботнетом может неприметный человек с ноутбуком в торговом центре.. Фото: Adam Berry / Getty Images

Этот вариант вполне объясняет то, что в атаках ботнета на «Яндекс» была задействована не вся сеть зараженных устройств. При этом чудовищные показатели перегрузок, с которыми столкнулся российский технологический гигант, внушают серьезные опасения специалистам по информационной безопасности.

Как будут бороться с Mēris

В «Яндексе» считают, что ботнет состоит преимущественно из устройств латвийской компании MikroTik, которая специализируется на маршрутизаторах. Российские специалисты направили производителю детали своего расследования. Официальный ответ от MikroTik последовал уже в пятницу: «Насколько нам известно, в этих атаках используются те же маршрутизаторы, которые были взломаны еще в 2018 году. К сожалению, исправление уязвимости не сразу защитило маршрутизаторы. Если кто-то узнал ваш пароль в 2018 году, то простое обновление не поможет. Вы также должны сменить пароль, перепроверить свой брандмауэр, чтобы он не разрешал удаленный доступ неизвестным лицам, и поискать скрипты, которых вы не создавали. Насколько нам известно, на данный момент в этих устройствах нет новых уязвимостей».

Эти советы скорее притормозят, чем остановят распространение ботнета. Пользователи нечасто обращают внимание не только на перепрошивку роутера, но даже на необходимость смены заводского пароля.

«С большой долей вероятности злоумышленников найдут через серверы управления ботнетом. Это наиболее частый способ борьбы с атаками ботов, так как точечно блокировать каждого из них — слишком долгий путь и слишком дорогой, — считает Коростелев. — Обычно в этих вопросах технологические компании сотрудничают с правоохранительными органами, что позволяет либо заблокировать сервер управления ботнетом, либо перехватить управление им».

Все крупные производители устройств и ПО так или иначе сталкивались с ботнетами в последние два десятилетия. Некоторым это так не понравилось, что они открыли специальные кибердепартаменты, которые занимаются только ботнетами.. Фото: Jason Redmond / Reuters

Примерно так закончилось существование всех известных ботнетов последних двух десятилетий. Однако вопрос о том, что делать со скрытыми ботнетами, которые не засветились в громких атаках и могут годами ждать своего часа, остается открытым. Представляя собой серьезную угрозу, они продолжают работать. В том числе на устройствах простых россиян.

Что сейчас было с интернетом

Фото: Игорь Иванко / Коммерсант

За две недели до выборов в Думу российские власти устроили масштабную атаку на сервисы, позволяющие обходить цензуру в интернете. Роскомнадзор объявил, что готовит блокировку практически всех популярных VPN-сервисов, а пользователи начали жаловаться на недоступность некоторых игр и видеохостингов. «Медиазона» спросила у IT-экспертов, получится ли эффективно заблокировать в России VPN и какой интернет нас ждет в ближайшем будущем.

VPN — Virtual Private Network или «виртуальная частная сеть» — общее название технологий, с помощью которых компьютеры можно объединить через интернет в «частную» сеть, как будто они соединены напрямую, даже если они находятся далеко друг от друга. В такую сеть можно объединить любые устройства или даже целые локальные сети — например, так можно создать единое пространство для офисов или филиалов одной компании. Само VPN-соединение шифруется, поэтому стороннему наблюдателю — например, провайдеру — виден только зашифрованный трафик. Благодаря этому VPN стали использовать для обхода блокировок: если установить прямое соединение с точкой выхода в интернет, находящейся в другой стране, провайдер не будет знать, на какие сайты заходит пользователь, а следовательно, не сможет заблокировать доступ.

DPI — Deep Packet Inspection или «глубокое исследование пакетов» — поскольку информация передается по интернету в виде коротких блоков данных, называемых пакетами, существуют методы анализа их содержимого, даже если оно надежным образом зашифровано. Прочитать содержимое пакетов наблюдатель не может, но может понять, к примеру, с каким сайтом контактирует пользователь и по какому протоколу обмена данными. Часто DPI называют и само устройство, установленное у интернет-провайдера, которое изучает трафик пользователей, чтобы распределять нагрузку в сети или блокировать запрещенную информацию.

ТСПУ — «Технические средства противодействия угрозам» — устройства, которые Роскомнадзор устанавливает у интернет-провайдеров в рамках закона о «суверенном интернете», чтобы иметь возможность контролировать трафик пользователей: изучать с помощью DPI, замедлять и даже полностью блокировать.

DNS — Domain Name System или «система доменных имен» — своеобразная телефонная книга интернета, соединяющая «адреса» сайтов и серверов в числовых значениях с привычными пользователям веб-адресами. Обычно запрос с адресом к конкретному сайту уходит в незашифрованном виде, и провайдер легко может узнать, какой ресурс посещает пользователь — так осуществляются блокировки сайтов по DNS. Современные технологии DNS через HTTPS (DoH) и DNS через TLS (DoT) пытаются затруднить такое подглядывание, шифруя сами DNS-запросы; осенью прошлого года министерство связи представило законопроект, в котором предложило наказывать за использование таких технологий.

Владислав Здольников — IT-специалист, в прошлом работавший над проектами Алексея Навального, создатель сервиса Red Shield VPN, основатель проекта GlobalCheck по мониторингу блокировок.

Михаил Климарев — автор телеграм-канала «За Телеком», директор «Общества защиты интернета».

Филипп Кулин — интернет-эксперт, автор телеграм—канала «Эшер II».

Станислав Селезнев — адвокат, правовой аналитик проекта «Сетевые свободы».

Что происходит? Учения? Подготовка к масштабной блокировке VPN?

Селезнев. Об учениях вести речь нельзя, поскольку план учений должен быть утвержден на год вперед, а этого не сделано (тут Фил Кулин хорошо разбирает вопрос). Таким образом, это не учения, а полноформатный выход России за пределы «сетевого нейтралитета», обоснованный исключительно волей Роскомнадзора. О какой-либо легитимной процедуре речь вести не получается. Фактически, нынешняя атака на свободу рунета началась с замедления твиттера в марте и продолжается уже полгода.

Кулин. Я реально верю и в «мы тестируем готовность к массовому суверенному Рунету» и в «мы зачем-то бегаем за УмГ». В первом случае я считаю, что они еще не готовы к отдаче. А во втором я не понимаю смысла. Они пиарят УмГ больше, чем от него вообще толку.

Климарев. Мы говорили два года назад, когда там начали принимать суверенный рунет — когда только-только начали принимать его, были дебаты в Госдуме, и мы говорили о том, что самая главная его проблема будет в том, что блокировки станут непрозрачными.

Роскомнадзор сможет делать что угодно. Никто не знает, что там происходит, никто не знает и что там блокируют, как там блокируют. Это черный ящик. Черный ящик стоит на пути всего интернет-трафика и пропускает через себя все пакетики, и он эти пакетики может в теории анализировать. Это все управляется из Центра управления и мониторинга сетями связи, короче, это РКН всем управляет.

Логотип NordVPN. Фото: Omar Marques / SOPA Images / Sipa USA / East News

VPN заблокируют в России целиком?

Кулин. В перспективе — да. Причем не только сервисы [, а технологию как таковую].

Климарев. Оказалось, что могут. Ну, то есть вот мы думали, что нет, а оказалось, что могут. В теории в интернете ничего заблокировать по определению нельзя, потому что это полносвязный граф, и если на пути этого графа стоят какие-то преграды, ты всегда сможешь найти обходные пути. Тем более при современном развитии криптографии. Разумеется, мы придумаем что-нибудь, что потом будет массово использоваться. Но на текущий момент получается, что Роскомнадзор может блокировать, в том числе и протоколы.

Здольников. Роскомнадзор понимает, что на точечную блокировку тысяч VPN-сервисов у них просто не хватит ресурсов, поэтому они решили ударить по самым популярным, заблокировав самый современный протокол WireGuard. Его по умолчанию использует и бесплатный Cloudflare WARP, и многие платные, вроде NordVPN. Скорее всего еще несколько популярных VPN-сервисов, которые используют другие протоколы, будут блокировать точечно перед выборами или во время них.

Утром 13 сентября в канале «За Телеком» появился скан приказа по «Ростелекому», в котором начальство требует от сотрудников «в целях организации устойчивого доступа абонентов в сеть «Интернет»» прекратить выдачу абонентам DNS-адресов через сервисы Google (8.8.8.8, 8.8.8.4), Cloudflare (1.1.1.1, 1.0.0.1) и Cisco (OpenDNS по технологии DoH). Вместо этого предлагается использовать DNS-сервера самого «Ростелекома» или «Национальной системы доменных имен».

В начале сентября в канале «Эшер II» публиковалась выдержка из другого документа, авторство которого не упоминалось. В нем говорилось, что Роскомнадзор планирует «осуществление комплекса мер по ограничению доступа к ряду иностранных DNS-сервисов». В этом письме также упоминались сервисы Google, Cloudflare и Cisco.

Те сервисы, которые РКН называл, теперь не работают в России?

Селезнев. У меня есть подписка на один из заблокированных сервисов, и он действительно не работает сейчас.

Кулин. Некоторые сервисы работают. Некоторые стали сервисами Шредингера: то работают, то нет. Очень секторально.

Здольников. Почти все сервисы из «расстрельных списков» работают в России, но если выбрать другой протокол в настройках приложения.

Wireguard — протокол, который проще заблокировать, чем другие?

WireGuard — современный открытый протокол для организации VPN-сетей, который используется большинством популярных коммерческих VPN-сервисов. Предположительно, именно этот протокол стал основной целью Роскомнадзора в борьбе с сервисами Nord VPN и Express VPN. «Блокируют целиком протокол WireGuard», — написал 8 сентября автор канала «За Телеком» Михаил Климарев.

С началом блокировок VPN-сервисов в России пользователи онлайн-игры World of Warships начали испытывать сложности с доступом — трафик геймеров системы DPI, по всей видимости, принимали за VPN.

Здольников: Да, но не по техническим причинам, а по политическим: он новый, и, несмотря на популярность в VPN-сервисах, его почти не используют компании для служебных нужд. Именно поэтому Роскомнадзор опасается блокировать OpenVPN или IKEv2 — от этого пострадает много фирм, включая банки. С технической точки зрения, почти все VPN-протоколы заблокировать просто, причем без последствий для других протоколов или ресурсов.

Кулин. Нет. Протокол как протокол. Он просто довольно современный, популярный, и есть в ядре Linux. Но он неплохо опознается, потому что не был предназначен для скрытности. Но, кстати, опознается он при этом с заметным числом ложного опознания.

Помимо платных и бесплатных VPN-сервисов есть частные VPN, которые люди сами поднимают за границей. Может ли ТСПУ блокировать такие VPN — или это слишком трудозатратно?

Здольников. Блокировки по протоколам, которые сейчас применяет Роскомнадзор для борьбы с VPN, затрагивают любые подключения. Не важно, к большому сервису или к собственному серверу.

Селезнев. Даже при перекрытии всех коммерческих VPN-серверов очень сложно перекрыть все индивидуальные VPN, которые энтузиасты разворачивают для личного/семейного/корпоративного использования. Просто по причине их скрытности и огромного количества. Таким образом, будет идти речь о техническом противостоянии между ТСПУ, оборудованием, которое при помощи DPI пытается выявить трафик VPN и средствами маскировки этого трафика. Такие технологии вовсю обкатываются, достаточно почитать форумы IT-энтузиастов.

Кулин. Я думаю, это сейчас и тестируют, именно этот вопрос. Одна из основных проблем блокировки частных VPN в том, что на этих же технологиях построены VPN компаний. Так можно сделать, только если ты опричник и метешь метлой мразь всякую, недостойных граждан и фирмы, которые не опричь. Но да, мы уже видим победившую опричнину. «Системообразующие компании не пострадали» © А.Жаров. «Мы разослали по ведомствам» ©, и так далее.

Климарев. Ребята, которые умеют что-то делать, они все эти вещи тоже обойдут. Они решат эти проблемы: есть возможность сделать обфускацию трафика, сделать нестандартные порты, какие-то вещи поднастроить, это индивидуально делается. Не думаю, что кто-то будет бегать [за рядовыми пользователями] ради таких вещей, поэтому да, это возможно, но связь даже при такой архитектуре в любом случае будет хуже, чем без [VPN]. Приедете в любую страну со свободным интернетом, включите VPN, а потом выключите его — и почувствуете разницу.

ТСПУ — вообще само по себе продвинутое программное обеспечение?

Климарев. Оказалось продвинутое. Мы не знаем, что это такое, никто его не видел. Это все в условиях секретности ставится, для операторов это черный ящик. Просто вот коробка, которую поставили под страхом всяких писем, всяких соглашений о секретности, и не пускают никого.

Я даже фото от человека не могу получить, мне обещают фото прислать, как выглядят все эти штуки, но не могут, потому что там телефоны отбираются при заходе в зал, где стоит это оборудование. В закрытый шкаф [устанавливается], к нему подводится электричество, интернет — в смысле, оптика — и отвод тепла, и стойка закрыта на ключ, алюминиевые печати ставят.

Если такие работы [проводятся], находят окно [по времени], чтобы никому не мешало — или наоборот всех [сотрудников] разгоняют. Это планируется все, в виде письма какого-то, просим обеспечить доступ наших специалистов в особых условиях. Договариваются об особых условиях, в каждом же операторе связи до сих пор существуют всякие «секретчики». Служба мобилизации, поскольку это связь, военные, гражданская оборона, всякие МЧС и так далее. У крупных операторов есть целые отделы, которые занимаются взаимодействием с этими службами, вот через эти службы это проводится, и организуется так, чтобы в условиях секретности это все ставилось.

Здольников. Получив опыт блокировок, включая провал с Telegram, власти сделали очевидный вывод: не нужно пытаться делать технические решения самостоятельно. Тогда они стали присматривать компанию, которая качественно поможет решить технические задачи по цензуре в интернете.

Выбор пал на ООО «РДП.ру» — фактически бывший отдел подмосковного оператора «Экотелеком», который делал решения сначала для собственных нужд, а затем стал продавать их другим операторам в России и СНГ. В итоге его купил Ростелеком в качестве поставщика оборудования для ТСПУ.

Коробочки ЭкоDPI, которые ставят в качестве ТСПУ, много лет до этого покупали за свой счет — и покупают до сих пор — операторы, чтобы решать свои задачи: BRAS , NAT , ну и DPI, чтобы эффективно блокировать сайты, не получая штрафы от системы «Ревизор». Это качественное железо и софт, которое, к сожалению, эффективно блокирует сайты и протоколы.

Фото: Олег Харсеев / Коммерсант

Почему при блокировках страдают другие сервисы? Могут ли они улучшить качество блокировок, чтобы не страдали другие сервисы?

Кулин. Во-первых, потому что им пофиг. Во-вторых, где-то могут [блокировать, чтобы не страдали другие сервисы], где-то нет. Обычно это взаимоисключающие вещи.

Теория блокировок многогранная. Я, например, согласен с мнением бывшего чиновника Минсвязи Вартана Хачатурова. Если уж хотелось что-то заблокировать, сделали бы блокировку на DNS и обязали бы провайдеров прямо всем только фильтрованный DNS выдавать. И волки были бы сыты, и овцы целы. А так бурный токсичный подогрев воздуха.

Здольников. Зависит от того, что именно они будут блокировать. Два года назад РКН не мог эффективно заблокировать сайт «Умного голосования», при этом не задев другие ресурсы на Google, а теперь у них есть такая возможность.

Если, как в случае с WireGuard, протокол используется только сервисами для обхода блокировок, то от его блокировки ничего больше не пострадает. Если они будут блокировать протоколы, которые маскируются под «легитимный» трафик, или, например, под мусор, как это умеет Telegram, то это неизбежно повлечет за собой проблемы с доступностью других ресурсов.

Климарев. Чем дальше, тем будет хуже. Это все равно, что бомбить город. Это называется collateral damage, сопутствующие потери, сопутствующие жертвы. Похожие протоколы, где-то рядышком находились, случайные какие-то срабатывания. Именно так [DPI] работает, по каким-то признакам определяют пакет, что он должен быть заблокирован. Выясняется, что блокируется не только [то, что планировалось заблокировать], но и вот эти сервисы.

Селезнев. ЕСПЧ летом 2020 года в решении по делу «Харитонов против России» указал четко и ясно, что подобные действия властей недопустимы и однозначно являются недопустимым вмешательством в свободу получения и распространения информации. Так что шансы на получение компенсаций у всех пострадавших сервисов и их клиентов весьма реальны. Проект «Сетевые свободы», кстати, готов оказать юридическую помощь. Но, судя по всему, и страдания пользователей, и потенциальный финансовый ущерб от выплат компенсаций власти оценивают как приемлемые для них неудобства ради достижения контроля над сетью.

Могут ли VPN-сервисы как-то сопротивляться блокировкам? Есть ли данные, что они сопротивляются?

Здольников. Некоторые платные сервисы, которые закладывают это в стоимость подписки, и у которых есть соответствующие механизмы, могут активно сопротивляться блокировкам: ротировать адреса API и самих VPN-серверов. Это делает ExpressVPN и отчасти NordVPN в Китае, это делают некоторые сервисы в ОАЭ, Индии и других регионах. Наш Red Shield VPN будет сопротивляться блокировкам точно так же, как и в предыдущие две попытки нас заблокировать (плюс последует еще одно дело в ЕСПЧ против российского государства). Возможно, таких сервисов будет еще 1-2.

Климарев. С кем я общаюсь, по крайней мере, почти все в голос говорят, что будут [сопротивляться], и Nord VPN, и Tunnel Bear будет. У них бизнес-модель такая, они же деньги зарабатывают именно с того, что они обходят блокировки.

Telegram не удалось заблокировать, что с тех пор изменилось? РКН стал сильнее? ТСПУ массово установлены?

Климарев. Конечно, все учли. На этот раз все серьезно.

Здольников. Безусловно, ТСПУ — это, в первую очередь, результат работы над ошибками первой войны с Telegram. ТСПУ дает возможность блокировать протоколы, в том числе пытаться блокировать те, что скрываются под мусор или под другие протоколы.

Вторую войну Telegram будет выиграть гораздо сложнее. Это во многом зависит и от увеличения ресурсов со стороны Telegram. Не получится стоять на месте в то время, как твой враг наращивает ресурсы. Нет никаких сомнений в том, что вторая война будет — российское государство умеет делать шаг назад, но только на время.

Кулин. Появились ничем, вообще ничем не ограниченные ТСПУ. Появилось понимание, что их можно и нужно ставить на транзит [трафика между границами стран], в этом есть смысл для них. Это сильно упрощает обхват. Думаю, они не установлены прямо массово и не охватывают большинство транзита, но охватывают уже заметную часть сетей. Я субъективно думаю, что меньше 50%, но больше 20%.

Это навсегда — или забудут про блокировки после выборов?

Здольников. Нынешнее обострение блокировок происходит в том числе из-за выборов: они хотят, чтобы «Умным голосованием» воспользовалось как можно меньше людей.

Но нужно помнить, что политическое пространство в России было практически полностью зачищено, и «докручивание» цензуры в интернете было неизбежно. Тренд на блокировки протоколов и технологий, которые могут использоваться пользователями или блокируемыми сервисами для их обхода, безусловно, сохранится.

Будет хуже, как мы все отлично понимаем.

Селезнев. Вряд ли власти допустят какой-то откат. Доктрина сетевой безопасности требует установить и сохранять полный контроль властей над рунетом. Наиболее удобный для этого способ — технически заблокировать все неподконтрольные сервисы международных IT-гигантов, а для избежания социальных взрывов приучить аудиторию рунета к пользованию Russian-based аналогами. Если они будут хотя бы на 1/10 часть функциональны, как заблокированные иностранные, то принцип движения человека по пути наименьшего сопротивления вполне может привести российских пользователей к «окукливанию» в рамках прозрачной для спецслужб инфраструктуры.

Климарев. Зубную пасту из тюбика уже выдавили, как ее назад теперь запихнуть. У них появилась возможность, они готовились целых два года, [глава Роскомнадзора Андрей] Липов пришел.

Я не утверждаю, что все пропало, надо [вещи] собирать, чемодан, вокзал, заграница. Я утверждаю только то, что действительно они могут сделать нашу жизнь хуже.

В любом случае, если у тебя пакетики бежали прямо, они бежали эффективно, YouTube работал, и он работал хорошо. С сентября 2021 года эта ситуация кардинально меняется, но на самом деле она поменялась с момента замедления Twitter. Любые блокировки можно обойти, но нужно понимать, что качество связи при этом ухудшится. Либо у тебя пакетики прямо бежали, либо они у тебя побегут какими-то кривыми путями. Интернет в России будет хуже, все хуже и хуже.

Тут Христо Грозев тоже заявлял, что у него есть информация, что, в течение двух лет к тем сервисам по закону о приземлении [предъявят] невероятные какие-то требования, это тоже же звенья одной цепочки, типа желтую звезду на лоб клеить себе и писать, что я преступник. Понятно, что нормальный человек не будет этого делать. Никто не будет писать у себя на страницах, что «Я преступная организация».

И это будет casus belli для того, чтобы ограничивать доступ к этим ресурсам. Прежде всего Facebook, Google с Youtube, это точно. Их будут потихонечку, потихонечку, и не то чтобы прямо вот блокировать, а будут просто снижать качество связи с ними. Скорость будут прибирать, как с Twitter. Он как бы есть, он как бы работает, ничего как бы такого нет, но пользоваться им невозможно.

Редактор: Дмитрий Трещанин

Оформите регулярное пожертвование Медиазоне!